1.DDoS攻撃とは

その名前はニュース等でも話題になることが増えてきている「DDoS攻撃」。Distributed Denial of Service attack(分散型サービス妨害攻撃)の名が示す通り、分散した多数の攻撃元から1つのWebサービスに対して集中砲火を浴びせる攻撃手法です。1つ1つの攻撃元からの通信量は少なくとも、その数が何十万ともなれば、Webサービスをパンクさせるほどの量となります。現時点で過去最大と考えられている2016年10月21日に発生したDYN社へのDDoS攻撃ではピークトラフィックが1.2Tbpsであったと言われています。(※1)

- ※1 Threatpost Dyn DDoS Could Have Topped 1 Tbps

https://threatpost.com/dyn-ddos-could-have-topped-1-tbps/121609/(外部リンク)

2.攻撃方法

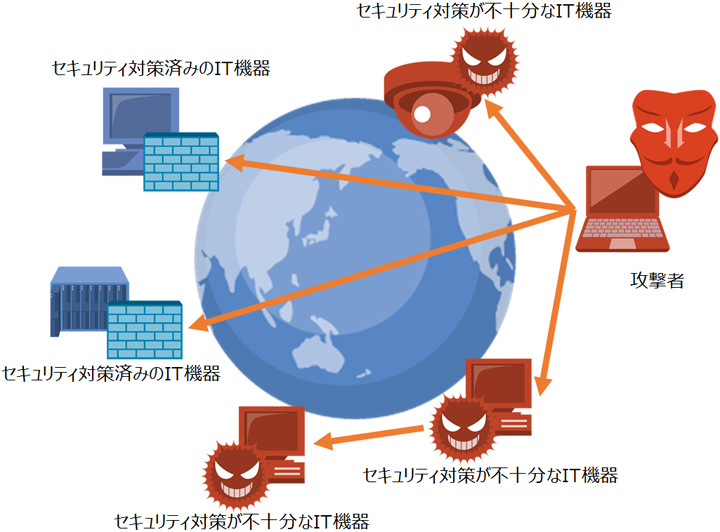

さて、DDoS攻撃を仕掛ける攻撃者は、どのようにして数万という数の攻撃元を制御しているのでしょうか?豊富な資金をもとに膨大な数の端末を購入しサーバルームに設置する、というケースよりも、多くの攻撃者はインターネットに接続された脆弱な機器を利用していると考えられています。その方法には大きく2つのステップがあります。

ステップ1:ボットネットの構築

脆弱な設定のままインターネットに接続しているサーバやPC、IoT機器を乗っ取ることにより、攻撃者は攻撃用ネットワークであるボットネットを構築します。(※2)(※3) 2016年10月21日に発生したDYN社へのDDoS攻撃では、インターネットに接続された監視カメラ等のIoT機器に感染し、ボットネットとしてコントロールするMiraiというマルウェアが利用されました。(※4)

- ※2 JPCERT/CC ボットネットの概要

https://www.jpcert.or.jp/research/2006/Botnet_summary_0720.pdf(外部リンク) - ※3 NTTデータ イマ旬! IoTの特性から考えるセキュリティ

http://www.nttdata.com/jp/ja/insights/blog/20170831.html - ※4 TechFactory 超速解説:IoTデバイスを狙うマルウェア「Mirai」とは何か――その正体と対策

http://techfactory.itmedia.co.jp/tf/articles/1704/13/news010.html(外部リンク)

図1:ボットネット構築イメージ

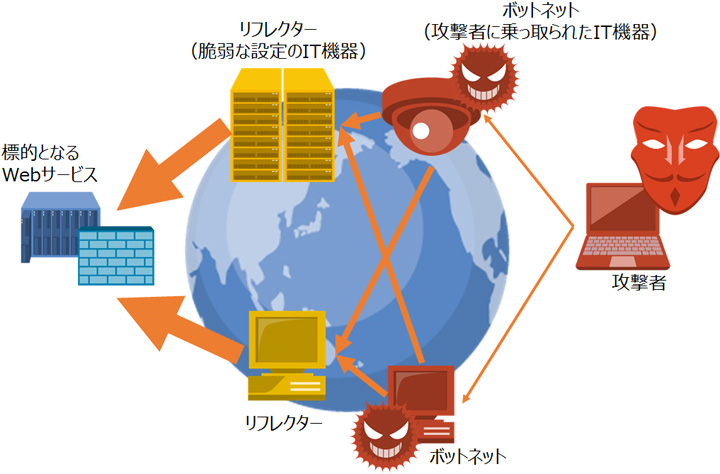

ステップ2:脆弱な設定を利用したリフレクション攻撃

ボットネットだけでは大量の通信を発生させることは出来ません。そこで、攻撃者は脆弱な設定のままインターネットに公開されたIT機器(リフレクター)を利用したリフレクション攻撃により、その通信量を数倍から数百倍に増幅させます。DNSサーバの脆弱な設定を利用するDNSリフレクション攻撃(※5)とオープンリゾルバ(※6)を組み合わせた攻撃手法や、NTPサーバを利用したNTPリフレクション攻撃(※7)が代表的な手法です。

- ※5 JPNIC インターネット用語1分解説 「DNSリフレクション攻撃/DNS増幅攻撃/DNS水責め攻撃とは」

https://www.nic.ad.jp/ja/basics/terms/dns-dos.html(外部リンク) - ※6 JPNIC インターネット用語1分解説 「オープンリゾルバとは」

https://www.nic.ad.jp/ja/basics/terms/open-resolver.html(外部リンク) - ※7 @IT DNSよりも高い増幅率の「理想的なDDoSツール」:NTP増幅攻撃で“史上最大規模”を上回るDDoS攻撃発生

http://www.atmarkit.co.jp/ait/articles/1402/12/news140.html(外部リンク)

図2:ボットネットを利用したリフレクション攻撃イメージ

3.攻撃者に加担しないための対策

DDoS攻撃では、あなたが管理するサーバやPC、IoT機器が攻撃者に利用され、攻撃元になってしまう可能性があります。 世の中には様々なセキュリティ対策がありますが、攻撃に加担しないために、まずは基本的なセキュリティ対策を確実に実施し、セキュリティホールを作らないことが重要です。 2016年に世界的に大流行したMiraiというIoT機器に感染したマルウェアを例に、3つの基本的なセキュリティ対策の有効性を考察します。

- 対策1:不要なサービスの停止

Miraiはビデオカメラを中心とするIoT機器に管理者権限でログインした後に感染するマルウェアです。インターネット向けに管理者権限でのログインを公開する必要がなければ、そのTelnet等の不要な機能を停止することでMiraiへの感染を防げます。(※8) - 対策2:簡単なパスワードを利用しない

MiraiはデフォルトのIDおよびパスワードを中心としたパスワードリスト型攻撃によって、IoT機器にログインします。そのため、デフォルトのパスワードや簡易なパスワードではなく、複雑なパスワードや証明書認証を利用していれば感染を防ぐことができます。(※9) FIDOをはじめとするパスワードに変わる認証技術は、このようなIoT機器に対するセキュリティ対策としても有効であり、普及が期待されます。(※10)(※11) - 対策3:パッチを適用する

MiraiはIoT機器にログイン後に脆弱性を利用して、感染します。パッチを適用することにより、この脆弱性を塞ぐことができます。

この3つの基本的な対策はMiraiのようなマルウェアにだけではなく、すべてのIT機器やサービスへの攻撃に対しても有効ですので、ご自身が利用しているIT機器やサービスについても振り返ってみはいかがでしょうか。(※12)

- ※8 @Police(警察庁) インターネット観測結果等(平成28年)

https://www.npa.go.jp/cyberpolice/important/2017/201703231.html(外部リンク) - ※9 weblio IT用語辞典 パスワードリスト型攻撃

http://www.weblio.jp/content/パスワードリスト型攻撃(外部リンク) - ※10 NTTデータ イマ旬! IoT時代の認証技術

https://inforium.nttdata.com/trend_keyword/238.html - ※11 NTTデータ イマ旬! パスワードレス認証技術 FIDO

http://www.nttdata.com/jp/ja/insights/trend_keyword/2015070901.html - ※12 NTTデータ イマ旬! CMSをとりまく状況とセキュリティ対策

http://www.nttdata.com/jp/ja/insights/blog/20171010.html

4.緩和策

DDoS攻撃は正常なトラフィックと攻撃トラフィックを見分けることが難しく、完璧に防ぐことはできません。そのため、緩和策で対処することが一般的です。 どのような緩和策を実施できるかは各Webサービスによって異なりますが、DDoS攻撃に対する緩和策の例をご紹介いたします。

- 外部のWebサービスを利用

- FWやIPS、WAF等で攻撃の通信を遮断

- DDoS対策の専用装置を導入

- インターネットサービスプロバイダやデータセンタ事業が提供するDDoS対策の専用サービスを利用

- 外部のDDoS対策の専用サービスを利用

5.終わりに

事前にリスクを認識したうえで対応を決めておけば、何の対策も実施していない状況で攻撃を受けてしまった場合に比べて、浮足立つことなく、冷静な対応を取ることができます。攻撃に加担しないようにするセキュリティ対策と、いつでも便利なWebサービスを提供するためのセキュリティ対策の両方について、攻撃を受ける前から検討しておくことが重要です。