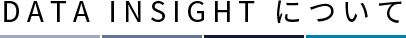

警察庁によると、2016年に発生したサイバー攻撃のうち、関係者を装って添付ファイルやリンクを操作させ、ウイルスの感染を狙う「標的型攻撃」は4,046件と過去最高でした。

表1:標的型攻撃の報告件数の推移

出典:警察庁「平成28年中におけるサイバー空間をめぐる脅威の情勢等について」

増加する標的型攻撃による大規模な個人情報漏洩も後を絶ちません。2015年には某官公庁、2016年には旅行業界の大手企業で大規模な個人情報の漏洩が発生したのは記憶に新しいところです。

標的型攻撃がどのような攻撃手法を使うのか、実際に旅行業界の大手企業で発生した事例をもとに見てみたいと思います。

発端は代表アドレスに届いたメール

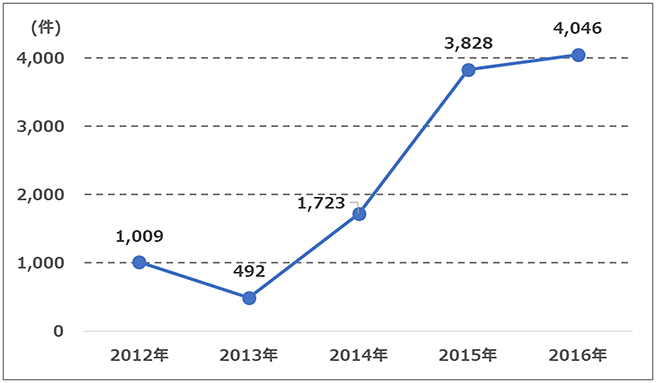

攻撃の発端は、旅行商品をインターネット販売する子会社I社がWebサイトで公開している問い合わせ用の代表アドレスに届いたメールから始まったとされています「図1-(1)」。

ユーザー名に見覚えはないものの、メールアドレスのドメイン名(※1)は取引実績のある航空会社系列の販売会社のドメイン。件名は「航空券控え 添付のご連絡」で、本文にも不自然な点はなく、すぐには標的型攻撃と判別できないメールでした。

- ※1 ドメイン名:ネットワーク上でコンピュータを識別する名称の一部。hogehoge@nttdata.co.jpの場合、nttdata.co.jpがドメイン名にあたる。

オペレーターがメールに添付されていた圧縮ファイルを開封すると、その中身は航空券eチケットのPDFファイル。ただ、チケットに表示された人物からの申し込み案件が見当たらなかったため、オペレーターは「該当なし」の旨を返信しました。この段階で不審なメールであるとは気づいておらず、攻撃者が旅行業界のやり取りを詳しく研究していたことがうかがえます。

添付ファイルにはウイルス対策ソフトで検知できない未知のマルウェア(※2)が含まれていたため、感染はサーバー2台とPC6台に感染が広がりました「図1-(2)」。

- ※2 マルウェア:有害な動作をさせる目的で作成された悪意のあるソフトウェアの総称。ウイルスやワームなどが含まれる。

図1:旅行業界で発生したマルウェア感染と個人情報の抽出状況

外部への不審な通信を検知するも全遮断はせず

最初のPC感染から4日後、I社の外部通信を遠隔監視する委託先のセキュリティ会社から、システムの開発運用を行うS社に「I社のWebサーバーから外部に不審な通信が発信されている」と報告が入りました「図1-(3)」。翌日、I社はWebサーバーを社内ネットワークから物理的に切り離すとともに、Webサーバーが外部通信に使う通信回線のブラックリストに不審な通信先を登録「図1-(4)」。外部への通信経路が複数あったため、同様に不正な通信先を順次遮断しました「図1-(6)(7)」。

最初にWebサーバーを社内ネットワークから物理的に切り離した段階で通信を全遮断することもできたはずですが、全遮断は行なわれず、外部とは通信が可能な状態のままでした。

顧客情報の流出

その後、攻撃者は顧客情報を格納したデータベースにアクセスし、大量の個人情報を抽出したCSVファイル(※3)を生成して、データベースとは別のサーバーに配置「図1-(5)」。そのなかには顧客への販促メールや情報提供、アンケートなどに使うデータを格納していましたが、暗号化されていませんでした。

最初の感染から約半月後、攻撃者がデータを盗み出す準備をしていたと思われる痕跡が見つかったものの、「通信ログが確認できていない」との理由で、攻撃については公表されませんでした。

- ※3 CSVファイル:カンマ区切りのテキストファイルの形式。Excelでそのまま開くことができる。

通信ログが確認できなかった理由

それでは、なぜ通信ログが確認できなかったのでしょうか。理由の一つとして、取得していたログが不十分だったと言われています。I社では、通信の出口となるファイアウォール(※4)やプロキシサーバー(※5)のログの一部が取られていませんでした。様々なWebサイトを運営する中でログの取得方法や取得基準が統一されていなかったためと見られていますが、その結果、事態の公表が攻撃を受けてから約3カ月後となり、この対応に対して、セキュリティ専門家や報道機関から批判的な記事が相次ぎました。また、旅行商品の主力販売サイトの販売額も前年同期を下回りました。

- ※4 ファイアウォール:外部のネットワークからの攻撃や不正アクセスから自分たちのネットワークを防御するための機器。

- ※5 プロキシサーバー:内部のネットワークとインターネットの境界で動作し、両者間のアクセスを代理して行う機器。

ログ取得の重要性

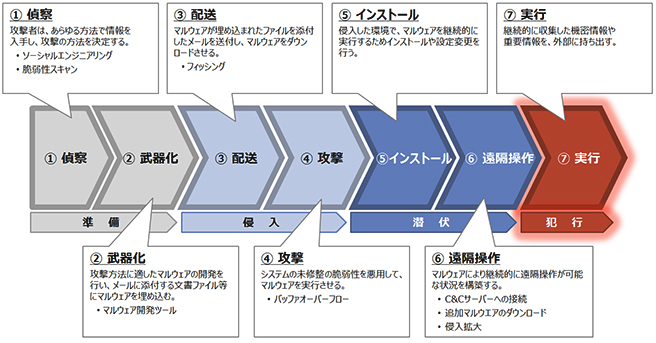

上記の旅行会社の事例のような標的型攻撃の被害を抑えるためには、インシデントが発生した際、何が発生したのかをできるだけ早い段階で把握することが重要です。サイバー空間における攻撃者の行動を分解した考え方に「サイバーキルチェーン(※6)」があります。標的型攻撃の手順をこのサイバーキルチェーンを使ってモデル化することで、攻撃の各ステップと、攻撃の足跡を捉える上でのログの重要性を理解することができます。

図2:標的型攻撃におけるサイバーキルチェーン

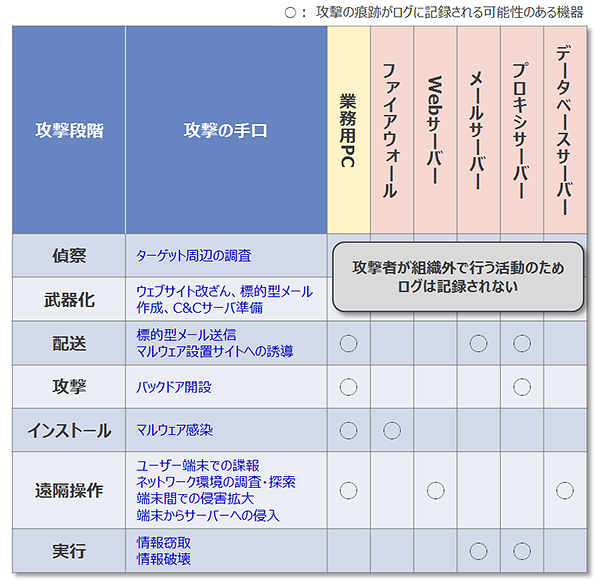

例えば、標的型攻撃の各ステップでは、表2の通り、攻撃の入口となったPCのほか、ファイアウォール、Webサーバー、メールサーバー、プロキシサーバーといった機器や、データベースサーバーなどの重要情報を保管したサーバーに攻撃の痕跡が残るため、これらで日頃からしっかりとログを取っておくことがその後の調査において重要となります。

- ※6 サイバーキルチェーン:Lockheed Martin社によって提唱された、攻撃の手順をプロセスごとに階層化した考え方。

表2:攻撃の各段階において痕跡がログに残る機器の例

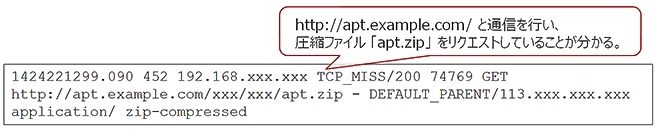

マルウェアに感染したPCが攻撃者の用意したサーバーと不正な通信を試みると、プロキシサーバーには次のようなログが残ります。防衛側はこのようなログを一つ一つ解析していくことで、いつ、どこで、何が起きたのかを把握することができるようになります。

図3:組織内から組織外への不正な通信の例(プロキシサーバーのログ)

出典:JPCERT/CC「高度サイバー攻撃への対処におけるログの活用と分析方法」

まとめ

今回、標的型攻撃の手口と、攻撃者が行った活動はログに記録されることについて見てきました。ただ、日頃、セキュリティのコンサルティングを行う中でよく見かけるのが、出力するログが機器のデフォルト設定のままというケース。これではインシデント調査に必要なログが残らない可能性も高くなります。サイバー攻撃に対抗する万全の手段はないため、攻撃の脅威を見据えて、万が一のインシデントの際、速やかに調査を進めるためにはどのような情報が必要になるかをあらかじめ見極め、取得すべきログを決定しておくことが重要です。