TLPTとは

Threat Led Penetration Test、日本語では脅威ベースのペネトレーションテストの略称です。

とても平たく言えば、これまでよりも「とても高度な」セキュリティ診断手法の一種です。

TLPTは

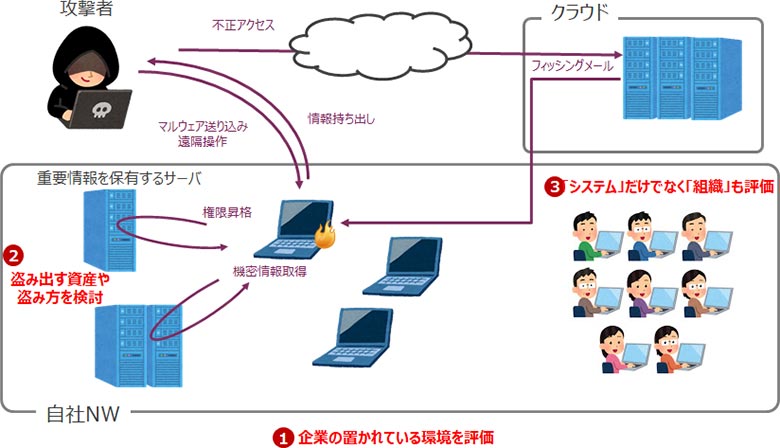

- 企業の置かれている環境(攻撃者の動向、同業他社のインシデント事例、社内システムの作り、運用に携わる組織、etc)を評価し

- 攻撃者の目線で「何が盗む価値のある資産」で「どこが弱点」で「どのようにその情報にたどり着くか」を検討し

- 実際に疑似攻撃を行うことで「システム」だけでなく「組織」も評価する

という3ステップで行われます。

この手法は、これまでのセキュリティ分析・診断手法の集大成とも言えるものです。

図1:TLPT概要

TLPTがイマ注目される理由

日本で注目が集まった一番の理由は、2018年10月に『「金融分野におけるサイバーセキュリティ強化に向けた取組方針」のアップデート』(※1 金融庁の報道発表資料、2018年10月19日)により、金融機関が取り組むべき方針として、「脅威ベースのペネトレーションテスト(TLPT)」等の高度な評価手法の活用を図るように指示が出たことです。

方針の背景として、これまでは「現金」や「預金」などが資産の中心でしたが,現代ではそれに加え、「情報」の資産価値が高まっています。多くの金融システムや基幹システムがデジタライゼーションによりシステムがグローバルなネットワークに公開されたこと、昨今の攻撃の高度化・激化・自動化などによって、これまで以上の速度でセキュリティリスクが高まっていることも影響しています。

このような時代のため、定型的なセキュリティ診断では、実際の攻撃に使われるセキュリティホールを見つけ、防ぎきることが難しい時代になりました。より攻撃者の持つ情報量や視点に近いところから柔軟に診断を行うTLPTに大変に注目が集まっています。

TLPTを進めるうえでの役割分担

TLPTについての概要がつかめ、注目される理由が分かったところで、TLPTを進めるうえでのコツをお話しする前に、各組織の役割分担を整理します。

| 名称 | 役割 |

|---|---|

| CIO |

|

| CISO |

|

| Red Team |

|

| Blue Team |

|

| White Team |

|

日本企業でTLPTを進める上でコツ、10箇条

筆者らが様々な企業や団体にRed TeamやWhite Teamとして参画した経験をもとに、TLPTを進めるうえでのコツをチェックリスト形式で説明します。

社内でTLPTを企画する際にご利用いただけると幸いです。

| ✔ | No | コツ | 説明 |

|---|---|---|---|

| □ | 1 | White Teamのリーダーシップ | TLPTの成功にはWhite Teamの持つ目的意識や権限、巻き込み力などが最重要。 |

| □ | 2 | CIO/CISOとの距離 | CIOやCISOとWhite Team間での意思疎通を綿密に行うようにする。可能であればCIOやCISOにもWhite Teamのメンバーを担っていただくようにする。 |

| □ | 3 | 攻める側の知識や思考 | White TeamはTLPTの実施にあたって守る側の知識や思考だけでなく、攻める側(Red Team)により近い知識や思考を持つようにする。当該の知識や思考がないと効果の期待できるシナリオが作成できない。 |

| □ | 4 | 実施ではなく結果の活用が大切 | TLPTの実施により得られた結果から、正しく対策案を立案し、実行することを到達目標に含める。 |

| □ | 5 | 人的脆弱性への理解 | 最大の脆弱性は「人」や「組織」にあることを理解し、攻撃シナリオに含める。 |

| □ | 6 | 有識者の参画 | 社内ネットワークや利用するクラウドサービスなどの関連性を理解するメンバーをWhite Teamに参画させる。扱うデータの内容、利用者を熟知しているメンバーをWhite Teamに参画させる。 |

| □ | 7 | 対象範囲の選択と集中 | 業務に影響が出やすいフロントサイド(対顧客)より、バックオフィス(対社内)から優先的に実施する。 |

| □ | 8 | システムダウンを恐れない | 発生しうるシステム障害リスクを怖がり過ぎると、実際の攻撃との乖離が大きくなりTLPTの効果が低下してしまうため、バランス感覚を常に意識する。 |

| □ | 9 | 中長期的対策の遂行 | システムに対する対策と比べて、「人」や「組織」に対する対策は、教育や評価制度の見直し、採用といった中長期的/制度的な視野での取り組みが必要な対策が多いことに留意する。 |

| □ | 10 | 再評価と前向きな反省 | 攻撃の高度化や対策の陳腐化の速度は日々上がっているため、継続的・定期的に再診断・再評価できるよう計画する。 過去の対策の不十分性に目を向けるのではなく、課題として前向きにとらえられるようにする。 |

TLPTの成功とは

世界の注目は「守りのIT投資」から、AIやIoTといった「攻めのIT投資」に移ってきています。

TLPTが正しく機能すると、セキュリティという切り口で、システムや組織に関する等身大の自社像を把握することができます。これは、「守りのIT投資」だけでなく、「攻めのIT投資」を行う上での重要な情報源となり、変化への対応力を高め、企業価値の創出へとつながります。

最後に

これらのコツを利用して弊社社内のシステム・組織にもTLPTを実施しました。

次回は、現場の生の声としてその概要をお知らせします。

http://www.intellilink.co.jp/article/column/sec-tlpt-01.html