SOCって何?

SOCとは「Security Operation Center」の略で、サイバー攻撃の検知や分析、対策を講じることを専門とする組織のことです。各種セキュリティ装置やセキュリティ製品、ネットワーク機器、サーバなどから出力されるログを日常的に分析し、セキュリティリスクの検出を行います。サイバー攻撃を受けた場合は、影響範囲の特定やセキュリティ対策の立案、関連部署へのエスカレーションなども行います。

SOCでは、ファイアウォールやIPS/IDSといったセキュリティ機器、ネットワーク機器や端末のログなどを定常的に監視し、発生した事象を分析します。分析の結果、脅威となるインシデントの発見や特定を行うとともに、経営層やインシデント対応を行う組織へのエスカレーションを行います。

また、そのインシデントの影響範囲を調べ、あらかじめ想定されたリスクや指標に基づいて、インシデントの深刻度を評価します。

SOCとCSIRTの違いって何?

SOC以外のセキュリティ関連の組織としてCSIRT(Computer Security Incident Response Team)があります。SOCがインシデント発生時の検知や分析に重点が置かれているのに対して、CSIRTはインシデントが発生したときの対応に重点を置く組織です。

SOCとCSIRTの役割分担をどう考えるかは企業によって様々ですが、全社セキュリティルールやクラウド利用のルールといったルール策定などもCSIRTが行うことが多いです。

図1:SOCとCSIRTの関連性

(参考)セキュリティ対応組織の教科書(日本セキュリティオペレーション事業者協議会)

https://isog-j.org/output/2017/Textbook_soc-csirt_v2.html

インシデント発生!その時、SOCは…?

インシデント発生時の調査、分析がどのように行われるか、見てみましょう。

まず、セキュリティ製品からセキュリティアラートの通知を受けます。CSIRTにアラートの通知を連携しつつ、他のログも参照しながら調査を開始します。調査対象の各種ログは、以下のようなものです。

- FWやIPSといったNW関連機器情報

- サーバ、PCといった端末関連情報 など

ログから、以下のような観点で調査・分析を行い、どのようなセキュリティ侵害が発生しているかを特定します。

- 不正な通信が行われていないか

- 不正なプロセスが実行されていないか

- 正規のプロセスが異常な使われ方をされていないか

- 通常と異なるディレクトリにファイルが配置されていないか

- 不正なレジストリ情報が書き込まれていないか など

不正な通信や不正なプロセスの実行が確認できた場合、CSIRTにエスカレーションを行い、感染元の根絶に向けた対応を行っていきます。その際、下記のような観点で状況を都度把握しながら、対応を行います。

- どこから侵入されたのか、どのファイルが原因なのか(感染経路の特定、根絶)

- どこまで、何に影響を及ぼしているのか(感染範囲の確認、拡大阻止)

- 影響範囲は拡大しているのか、停滞しているのか(対応後の感染拡大の有無) など

上記のような調査を行うには、インフラ関連の知識が必要となることが多く、スムーズに分析を行うためにはセキュリティの知識のみではなくインフラの経験や知識がある要員がSOCにいることが望ましいです。

セキュリティインシデントに対応するための組織づくりとは

ここまで、本来のSOC業務について具体例を挙げましたが、実際の現場ではそれだけでは不十分な場合があります。セキュリティ関連組織ということから、以下のような業務についてもSOCでの対応が期待されるケースがあります。あらかじめIT組織との役割分担を事前に整理しておかないと、所掌範囲があいまいになり対応が漏れてしまうことがあるため、注意が必要です。

- 各種セキュリティ製品の運用や障害対応といったセキュリティ製品の運用

- セキュリティ製品のライセンス管理、契約更新業務

- セキュリティ製品の仕様についてのユーザー対応

- セキュリティ製品の設定変更

- 通信不調、不具合の調査

- PC操作遅延の調査

- 新規セキュリティ製品の導入検討や検証 など

上記のような業務により、本来の業務であるインシデント分析に注力出来ないといった状況に陥る可能性があります。SOCを組織する場合は、対応内容やその範囲について、具体的に調整を行いましょう。

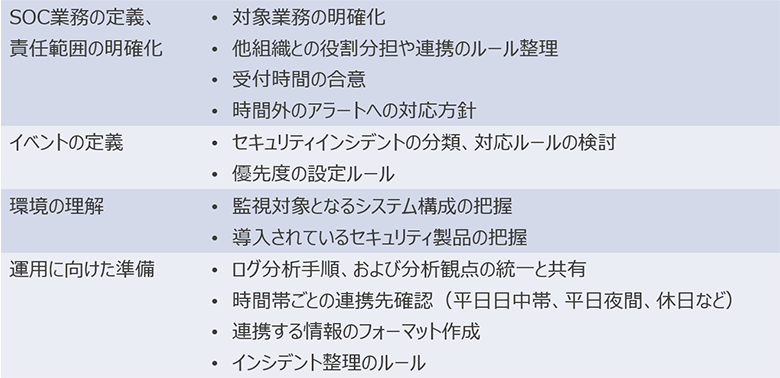

特に気になる注意点を下表に示します。

図2:SOC立ち上げにあたっての検討事項(一例)

さいごに

ここまで見てきたように、SOCの立ち上げといっても、人材の確保自体が困難な場合があります。その上、継続的な育成プログラムの提供やSOC人材向けキャリアパスの提示といった人事面の課題も含めるとハードルは高いと言えるでしょう。近年は、SOC業務をアウトソースするサービスが増えてきています。組織の規模やセキュリティ対応の目標によってはこういったサービスが有効なケースもありますので、活用を検討してもよいでしょう。

今回の記事が、SOCの立ち上げやサービス提供を行う際の一助になれば幸いです。