インターネット分離とは

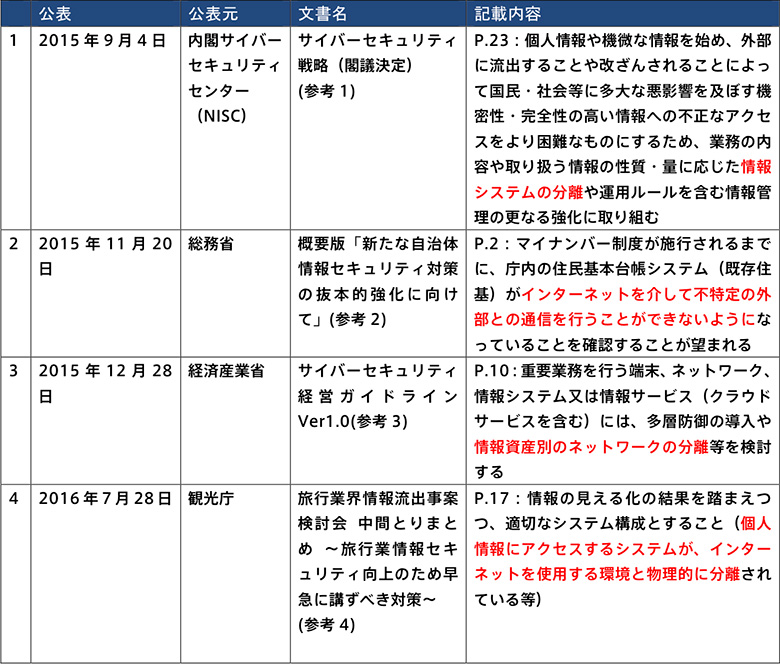

サイバー攻撃による個人情報や機密情報流出が全国で相次いでいます。この事態を受けて、表1に示すように、各政府機関がガイドライン等で「インターネット分離」を推奨しています。各文書によって表現は異なりますが、発想の着眼点と求めている対策は同様かつ単純です。

着眼点:外部に漏洩しては困る機密情報を含むシステム(以降、重要システムとよぶ)が直接であれ、間接的であれ、インターネット接続しているため、外部から攻撃を受けて漏洩してしまう。

対策:重要システムをインターネットから切断すれば漏洩しない。

即ち、「インターネット分離」とは、インターネット経由で攻撃者が重要システムにアクセス出来る経路を断絶することを意味します。

表 1:インターネット分離に関する政府機関の文書(※1)

インターネット分離の実施方法

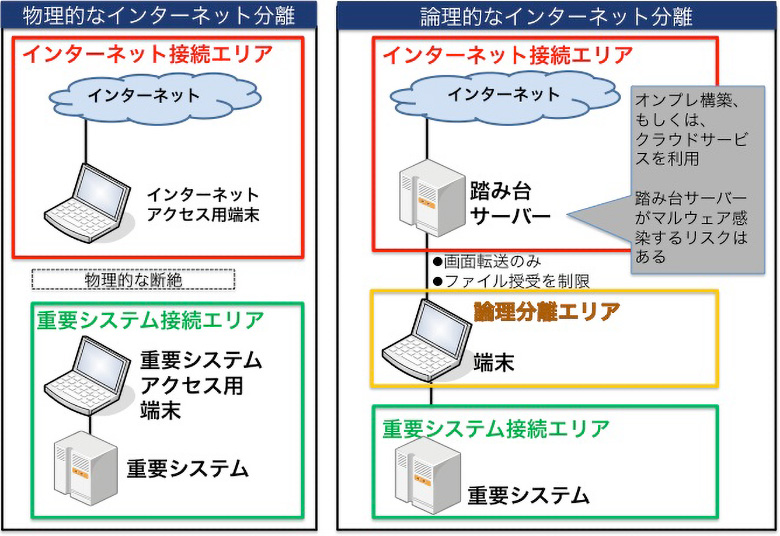

インターネットにアクセスする端末と、重要システムにアクセスする端末の2台を用意して“物理的に分離”するのが最も単純なインターネット分離方法です(図1左)。物理的に離れているため、攻撃者が超能力者でも無い限り、インターネット経由で重要システムにアクセスすることは不可能なため、単純ですが、強力な対策です。

一方で業務効率性やコストの観点から端末を2台用意することが出来ない場合もあります。その場合は踏み台を利用することで、“論理的なインターネット分離”が可能となります。1台の端末で重要システムにアクセスしつつ、インターネットにアクセスする際には、踏み台となるサーバー経由でWebアクセスする方式です。

踏み台サーバーをオンプレミスで用意する方式やクラウドサービスを利用する方式(図1右)があります。ソリューションによる実現方式の差異はありますが、ポイントは、インターネットにアクセスする踏み台となるサーバーと端末間の通信は画面転送のみでファイル授受を出来ないようにする点です。これにより、万が一踏み台サーバーがマルウェア感染しても、端末の感染は防ぐことが出来るため重要システムから情報が漏洩する心配はありません。

図1:インターネット分離

インターネット分離をしても残るリスク

インターネット分離により、インターネット経由の攻撃が重要システムに影響を及ぼすリスクは大幅に低減できます。ただし、運用方法によってはリスクが残るので注意が必要です。

例えば、インターネット分離しても、インターネットから取得したファイルを端末に保管する必要がある業務があるかもしれません。その場合は、USBメモリなどを用いてファイルを移動したり、中継サーバーを設置して、それを介して端末にファイルを移動したりということが行われます。結果として端末がマルウェア感染し、重要システムに影響を及ぼす可能性があります。

そのため、「インターネット分離したのでシステムは100%安全だ」と過信すること無く、例外的な業務を含めて、完全に分離されているのかを漏れなく確認し、残存リスクを把握することが重要です。

・サイバーセキュリティ戦略(閣議決定)(参考1)http://www.nisc.go.jp/materials/

・概要版「新たな自治体情報セキュリティ対策の抜本的強化に向けて」(参考2)http://www.soumu.go.jp/main_sosiki/kenkyu/jichitaijyouhou_security/

・サイバーセキュリティ経営ガイドラインVer 1.0(参考3) http://www.meti.go.jp/press/2015/12/20151228002/20151228002.html

・旅行業界情報流出事案検討会 中間とりまとめ ~旅行業情報セキュリティ向上のため早急に講ずべき対策~(参考4)http://www.mlit.go.jp/kankocho/topics06_000080.html