標的型攻撃・APTとは?

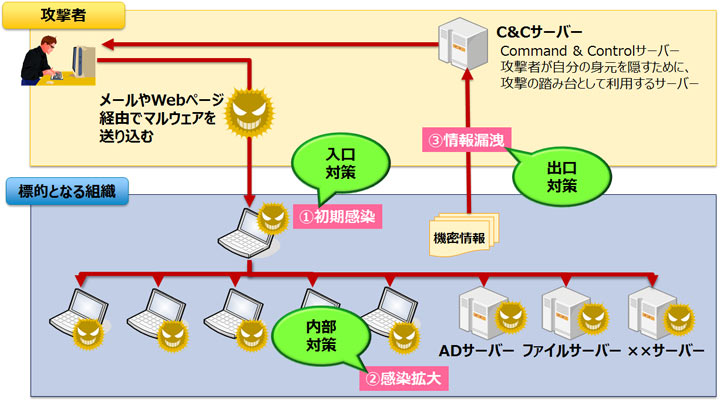

標的型攻撃とは、一般には特定の組織を狙ったサイバー攻撃のことで、メールやWebページ閲覧などを通じてマルウエアに感染させた参考端末を起点に、組織内部の他端末やサーバーに感染を広げ、個人情報などの機密情報を持ち出したり、システムを破壊したりする攻撃のことを指します。

また、APTとは、Advanced Persistent Threatの略称で、"高度で執拗なサイバー攻撃"と訳されます。文字通り、従来の標的型攻撃の感染手口や情報の持ち出し方法がさらに高度に検知しづらくなり、かつ攻撃の目標を達成するまで、執拗に攻撃を継続するという特徴をもつ攻撃のことを指します。

いずれの場合も一度攻撃が成功すると、その被害が甚大になる可能性があるため、各企業、組織にはサイバー攻撃に対する対策が求められています。

セキュリティ対策の道標

標的型攻撃やAPTの対策といっても、攻撃手法が多岐にわたるため、その対策も多岐にわたります。また、どこまで対策をしてもセキュリティに完璧はなく、必ずリスクが残ります。効果的なセキュリティ投資をするためには、自組織がどこまでの対策ができていて、どの対策がまだ不十分なのかをしっかりと整理しながら、一つずつ対策を積み重ねていくことが重要となります。そのためには、対策の全体像を示す指標となるものがあると便利です。そこでサイバー攻撃対策の指標として役立てることができる国内外のガイドラインをいくつかご紹介します。

| 公表機関 | 文書名 | 概要 |

|---|---|---|

| 1.IPA(独立行政法人 情報処理推進機構) | 攻撃シナリオを「(1)計画立案」「(2)攻撃準備」「(3)初期潜入」「(4)基盤構築」「(5)内部侵入・調査」「(6)目的遂行」「(7)再侵入」と分類したうえで、(4)と(5)に関する具体的な対策をまとめています。 | |

| 2.NISC(内閣サイバーセキュリティセンター) | 項番1のIPAの文書を参考に、日本国内の政府機関がとるべき最低限のシステム的な対策をまとめたものです。7項目の攻撃遮断に関する対策と、3項目の攻撃監視に関する対策の10項目についてシステム対策の実施状況を可視化することを目的としています。 | |

| 3.FISC(金融情報システムセンター) | 金融機関のサイバー攻撃対応のあり方の検討結果をまとめたもので、技術的対策(入口対策・内部対策・出口対策)やインシデントレスポンス等の対策の重要性がまとめられている。 | |

| 4.NIST(米国国立標準技術研究所) | 注 上記はIPAの翻訳文書 | 米国の重要インフラをサイバー攻撃の脅威から守るために「特定」「防御」「検知」「対応」「復旧」の5つの機能に分類したうえで、推奨するべき対策をとりまとめたものです。 |

対策の勘所

上記の各種文書では、言葉遣いや表現が異なるものの、共通して「入口対策」「内部対策」「出口対策」の3つの観点での対策が重要であると述べています。これは、セキュリティ対策に完璧はないため、常に万が一の場合に備えた二重、三重の対策が求められるためです。具体的には、以下のような考え方で対策をすることが大切です。

- 入口対策

そもそも攻撃者が侵入できないように対策する。

- 内部対策

万が一攻撃者による侵入を許してしまった場合でも(入口対策を突破された場合でも)、その傷口が広がらないように、すなわち、内部で攻撃が進行・拡大しないように対策する。

- 出口対策

万が一内部で攻撃が進行・拡大してしまったとしても(内部対策が突破された場合でも)、機密情報が外部に漏えいしないように、もしくは、漏えいしてもそれにすぐに気付くことで被害を最小限に抑えるように対策する。

そもそも攻撃者に侵入されないようにするために、ついつい入口対策に重点がおかれがちですが、残念ながら一度狙われると、攻撃者の侵入を完全に阻止することは困難です。その為、万が一の場合を考えた二重、三重のセキュリティ対策をバランスよく実施することが、標的型攻撃やAPTとよばれるサイバー攻撃の脅威から身を守るために大切になります。

サイバー攻撃対策健康診断

サイバー攻撃の手法やセキュリティ対策は常に進化し続けています。1年前に行った対策がすでに陳腐化していたり、あるいは、1年前には対策できなかったのに新しい技術が登場し、対策できるようになっていたりする可能性があります。自組織のセキュリティ対策状況の強み、弱みは何か、あるいは、サイバー攻撃を受けている兆候がないか、人間の健康診断同様に、組織のサイバー攻撃健康診断を定期的に実施して、継続的にセキュリティ対策を改善していくことをお勧めします。