1.NTT DATAが導入したゼロトラストモデルに基づいたセキュリティ基盤

業務環境や開発環境のクラウド化が進み、日本政府もデジタルトランスフォーメーション(DX)を推進しました。NTT DATAも、これらの変化に対応するために、「いろいろな端末」で「どこからでも」「クラウドサービス」を実現する新たな執務環境の構築を目標に掲げました。これまでのシンクライアント方式のセキュアな執務環境から、ゼロトラストモデルに基づいて対策したセキュリティ基盤(※1)を設計して、国内グループ会社や海外グループ会社も含むNTT DATA全体へ導入を推進しました。

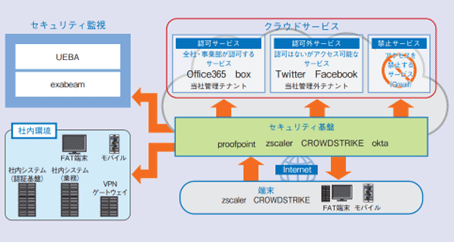

NTT DATAのセキュリティ基盤は、以下のゼロトラスト構成要素に対応した製品を組み合わせて実現しています。(図1参照)

これらの製品を連携して、クラウドアクセス時の多要素認証と接続許可、クラウドへの無許可の情報持ち出しの遮断、マルウェアの不審なインターネット通信の検知や遮断、クライアントマシンのマルウェア感染の検知と自動駆除、検知が困難な高度なサイバー攻撃の検知などを実現しています。

図1:ゼロトラスト技術を活用したセキュリティ基盤

2.セキュリティ基盤の導入時の問題

NTT DATAは、NTTデータ社に対するセキュリティ基盤の導入を2021年に完了し、2022年4月から国内グループ会社への提供を開始しました。NTTDATAの国内グループ会社82社へは、自社のOA環境のシステムからNTT DATAのセキュリティ基盤への乗り換えを推奨しました。特に事業規模が比較的小さいグループ会社は、独自にセキュリティ基盤を導入/運用するとコストが割高になるため、NTT DATAのセキュリティ基盤へ相乗りする方が効率的です。しかし、国内グループ会社へのNTT DATAのセキュリティ基盤の導入は、予想以上に難航しました。導入を阻害する要因は千差万別ですが、以下の二つが要因でした。

(1)ユーザーID体系の不整合

この問題は、あるA社へUEBA(User and Entity Behavior Analytics)製品である(※2)「Exabeam」を導入しようとした時に発生しました。UEBA製品は、まずCrowdStrike(※3)などセキュリティ基盤を構成する複数のセキュリティ製品やOSやアプリのログをExabeamへ集約します。つぎにユーザー1人や端末1台単位で複数のログをまとめて、相関関係や振る舞いの分析、機械学習とディープラーニングを活用して、異常な行動を検出します。このUEBA製品の自動監視を実現するためには、複数のログとユーザーや端末を一意に結び付けて機械的に処理できなければなりません。

NTT DATAでは、国内グループ会社のOA環境のシステムで利用するユーザーID体系を統一できておらず、A社はその一つでした。A社は、Crowdstrikeが使用する既存のユーザーIDの命名規則(1)と、OktaやZscalerが使用するセキュリティ基盤の新しいユーザーIDの命名規則(2)が異なっていました。そのため、これらの製品のログをExabeamへ登録しても、OktaとZscalerのログの分析と、Crowdstrikeのログの分析に分かれてしまい、すべてのログをユーザー1人や端末1台に関連づけて分析できませんでした。

A社のユーザーIDをセキュリティ基盤の命名規則(2)へ統一すると、既存のシステムで以下のような影響が発生することがわかりました。

- ユーザーIDを記録しているICカード社員証の再作成作業(全社員分、約2,000枚)

- ユーザーIDで識別している社内システムの改修作業

- ユーザーIDで過去ログやデータベースを検索できない

- 複合機で印刷やスキャンする時のICカード社員証を使った認証機能の改修

A社は、上記の影響を解決しながら、セキュリティ基盤のユーザーIDでID体系を統一し直しました。ユーザーIDの統一は、コストも影響も大きい大変な作業でした。

(2)セキュリティ製品構成の差異

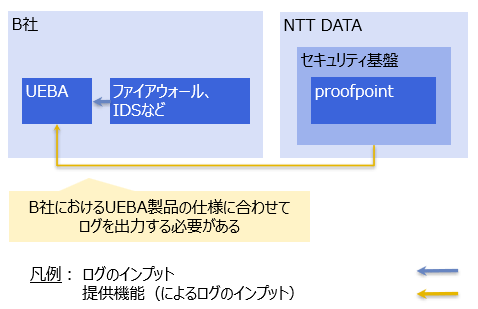

この問題も、あるB社へUEBA製品を導入しようとした時に発生しました。NTT DATAは、UEBAでファイアウォール等複数の機器やシステムのログを監視するようセキュリティ規程類(以下“規程類”と呼称します)を定めています。セキュリティ基盤へはこれに準拠しており、上記の通り国内グループ会社へ自社のOA基盤から乗り換えるよう推奨していました。

ただし、セキュリティ対策を内製できるグループ会社へは、規程類に基づいた独自のセキュリティ対策の導入を許可し、IT基盤の統合までは必達としませんでした。B社は、セキュリティ基盤を利用せず、独自にUEBA製品を使った監視システムを構築してセキュリティ監視を行う計画でした。またB社は、NTT DATAのセキュリティ基盤のうち、メールセキュリティゲートウェイ(Proofpoint)を相乗りして使用する計画になっていました。よってProofpointのログは、B社のUEBA製品へ収集して監視しなければなりません。しかし、NTT DATAのセキュリティ基盤と独自のセキュリティ対策が混在する場合を考慮していなかったため、Proofpointのログを別のUEBA製品へ出力する方法を実装していませんでした。

よって、B社が規程類に遵守した監視をするためには、別途セキュリティ基盤からB社のProofpointのログだけを抽出して提供する機能を実装しなければなりません。この機能は処理が複雑で負荷も大きいため、実装には予定外のコストが掛かります。

図2:セキュリティ基盤のProofpointからB社のログを抽出して提供する機能

この問題を解決するため、ProofpointのログとB社のメールサーバのログの内容を比較しました。この結果、メールサーバのログでProofpointのログの内容を代替できることが判明しました。よって、セキュリティ基盤からB社のProofpointのログだけを提供する機能は不要になりました。

UEBA:ログ等を分析してユーザーや端末などの通常の挙動を機械学習し、不正アクセスにつながる疑わしい挙動を検出する仕組み。

CrowdStrike:EDR(Endpoint Detection and Response)製品の一つ。エンドポイント(パソコン・サーバ・スマートデバイス等)の操作や動作の監視を行い、不審な挙動を検知し、迅速な対応を支援するソリューション。

3.おわりに

本稿では、国内グループ会社82社に実践した経験から、ゼロトラストモデル導入における課題およびその対策をご紹介しました。紹介した二つの問題は、いずれも監視対象の会社全体、またはグループ会社全体で前もってID/IT統合ができていれば、ゼロトラストモデルに基づいた高度なセキュリティ対策を円滑かつ利便性を確保したまま推進できたと思います。成功の秘訣は、ID/IT統合でした。

紙面の都合により掲載しておりませんが、NTT DATAではこのほかにも多くの問題とそれを乗り越えるノウハウを蓄積しております。様々な場所でクラウドを安全かつ効率的に利用するためには、今後ゼロトラストモデルが重要な要素となります。「セキュリティレベルの向上だけでなくID/IT統合も実現したい」という課題も含め、最新のクラウド技術を利用したセキュリティ基盤の導入についてお悩みの場合は、NTT DATAまでご連絡ください。

NTTデータが取り組むゼロトラスト業務環境の詳細はこちら:

https://journal.ntt.co.jp/article/15235

あわせて読みたい: