1.工場システムをターゲットにしたサイバー攻撃による被害

工場や重要インフラにおいて用いられるOT(Operational Technology)環境をターゲットにしたサイバー攻撃は、人命被害や災害につながるなど、被害が甚大になってしまう可能性があります。実際に2016年12月にウクライナのキーウで発生した電力会社へのサイバー攻撃は、IT環境を入り口としてOT環境へ侵入し、マルウェアによってブレーカーを遮断するコマンドが送られたことで、最大1時間15分の停電という災害を引き起こしました(※1)。

図1は、GRFICSv2(※2)というOSSを使用して社内でシミュレーションをおこなった際の模様です。ModbusというOT環境において汎用的に使用されるプロトコルを利用し、PLC(Programmable Logic Controller)機器へ意図しないコマンドを発生させ、プラント設備を爆破する様子を示しています。このように意図しないコマンドを発生させることができると、工場システムが破壊されてしまうことがわかります。

図1:Fortiphydシミュレーション環境におけるプラント設備爆破の様子

2022年11月に経済産業省は「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」を公表しました(※3)。従来の工場システムは閉域ネットワークとしてインターネットに接続しないことが前提でした。しかし昨今のDXの動きにより、工場システム内においても機器のIoT化が進み、気付かぬうちにOTネットワークがインターネット上にさらされているケースが増えています。「気付かぬうちにインターネットと通信していた」、「気付かぬうちに新たな機器がOT環境に接続されていた」といった状況はセキュリティ観点から非常にリスクがあるといえます。

https://www.meti.go.jp/policy/netsecurity/wg1/factorysystems_guideline.html

2.OTネットワークにおけるセキュリティ向上に向けたステップ

OT環境におけるセキュリティ(以下、OTセキュリティ)の確保には様々な手法や対策案があります。本章では、OTセキュリティにおけるアセスメントや製品導入および運用サポートをする際にNTTデータが推奨しているロードマップをご紹介します。

(1)OT環境の可視化

OT環境か否かにかかわらずセキュリティ対策を検討する上で欠かせないのが、「守るべき資産は何か」を特定することです。そのため、まずは工場システムで使用されている端末や制御機器、機器のモデルや搭載されているオペレーティングシステム、そしてこれらの機器が互いにどのような通信を実施しているのかを把握します。

(2)セキュリティリスクの把握

可視化した守るべき資産について、MITRE ATT&CK(※4)やNIST(※5)などの一般的なセキュリティフレームワークと照合し、リスクを特定・評価します。

(3)OTセキュリティにおける戦略の決定

リスクの評価結果を元に、セキュリティ対策の戦略を立てます。例えばリスクを低減させるための方針を検討し、対策にかかるコストを考慮しながら優先順位を定めます。

(4)優先度の高いセキュリティリスクへの対策の実施

OT環境において優先度の高いセキュリティリスクから順に対策を実施します。例えばネットワークセグメンテーション、OT環境へのセキュアなリモートアクセスの実装、OTセキュリティリスクを検知する手法の実装、OT環境内の端末上のセキュリティ対策などが挙げられます。

(5)長期的なセキュリティ対策の計画

優先度の高いセキュリティリスクへの対策を実施した後は、長期的な視点でセキュリティ対策を検討することが必要です。例えばOT環境におけるセキュリティの重要性を工場従業者が理解するためのトレーニングプログラムの整備、セキュリティインシデントが発生した場合の責任分界点の明確化、OT環境内における資産構成のマネジメントプラン策定などが挙げられます。

(6)OTセキュリティ運用の実施

最終的には、OT環境におけるセキュリティ運用を定義し実行することが必要です。(4)優先度の高いセキュリティリスクへの対策の実施において実装したシステムの運用フローを定め、SOC(Security Operation Center)(※6)メンバーの教育をおこなうことが有用です。

OTセキュリティ向上に取り組むステップ自体はITセキュリティの場合と大きく異なることはありません。しかし、OTセキュリティにおいて実際に選択されるセキュリティ対策はITセキュリティとは異なる場合が多いです。これは、情報セキュリティの三大要素である機密性、完全性、可用性の中で、OT環境とIT環境において重視される要素が異なるためです。生産工場のように24時間×365日の停止しない稼働が求められるOT環境では特に可用性が重要視されます。また、先に述べたシミュレーション画像にみられるように、機械に異常が起こると人命が脅かされる環境ではセーフティ(安全性)が重視される傾向もあります。

https://www.nist.gov/publications/framework-cyber-physical-systems-volume-1-overview

各種セキュリティ機器を監視し、アラートが出力された際にインシデント調査を実施し、事前に定められた閾値やフローに基づき上位セキュリティ運用者にエスカレーションをおこなう組織のこと。

3.資産の可視化および異常検知の重要性

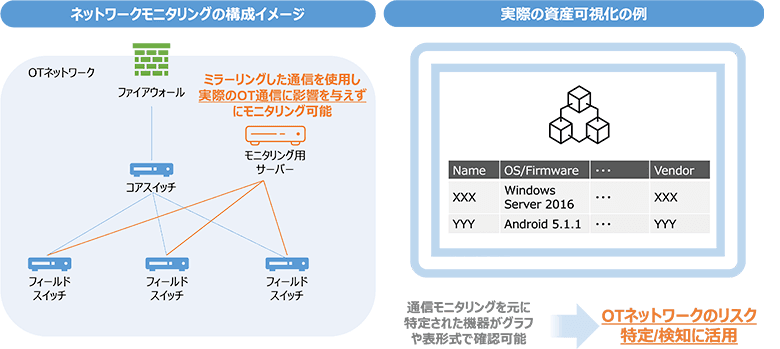

可用性が重視されるOT環境において有効なセキュリティ対策の一つに、OTネットワークを監視し、異常検知をおこなうという手法があります。図2に示すように、OTネットワークを流れる通信をモニタリングし、OTネットワークにおける制御端末や制御機器、機器のモデルや搭載されているオペレーティングシステムを特定。さらにこれらの機器が互いにどのような通信を実施しているのかを可視化します。そして可視化した結果を正常な状態として学習することで、「新たな機器との通信がおこなわれたこと」や「インターネットと通信をおこなっていること」などを異常な状態として検知できます。またミラーリングした通信をモニタリングすることで、実際の工場システムの動作に影響を与えることなく、可用性を損なわずに、OTネットワークの可視化および異常検知をおこなうことができるのです。

図2:OTネットワークモニタリングおよび可視化のイメージ

ネットワーク構成図やパラメーターシートを元に工場システムの構成を把握することも有効です。しかし冒頭で触れたように、「気付かぬうちにインターネットと通信していた」、「気付かぬうちに新たな機器がOT環境に接続されていた」という状況に動的に気づくことは難しいでしょう。

4.おわりに

DXが加速する昨今、工場や制御システムにおけるOTネットワークのセキュリティ対策を進めることが重要です。本記事では、OT環境の可用性が重要視される特性を踏まえて、セキュリティ対策を進めるための実現ステップおよび可視化、異常検知の重要性についてご紹介しました。

NTTデータでは、豊富なサイバーセキュリティの知見に基づくOT環境セキュリティ対策の提案や、ネットワークセグメンテーションの実行サポート、本記事でご紹介している可視化・異常検知製品の導入およびSOCサービスをご提供し、OT環境のセキュリティ確保に貢献します。