BECによる被害の増加

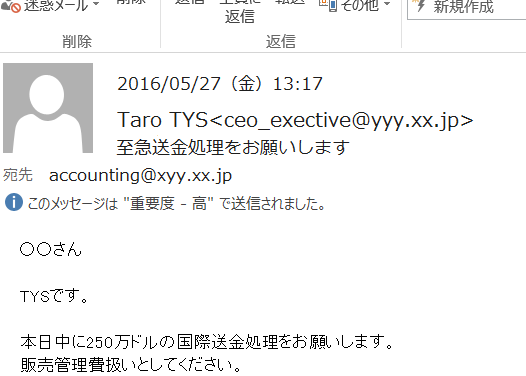

あなたが経理を担当していたとして、このメールを受け取ったらどうしますか? メールには、厳秘案件に関する処理のため口外しないように、と指示されています。しかし、よく見ると、同じ会社なのに微妙に異なるドメインから送られていることがわかります。これはBusiness Email Compromise(以下、BEC)と呼ばれるスピアフィッシングの一種で送られるメールの一例です。BECは、経営幹部や取引先に巧妙になりすまし、不正送金を行わせる攻撃で、被害が近年急増しています。

「BECは、海外企業と取引があり、海外送金を頻繁に行っている企業をターゲットとした、非常に洗練された詐欺の手口」とFBIは定義しています。名称にBusinessと入っているように、業務上のやり取りを模している点が特徴です。最近では、企業の経理担当者をターゲットに、CEOをかたって巨額を振り込ませる攻撃が拡大しています。

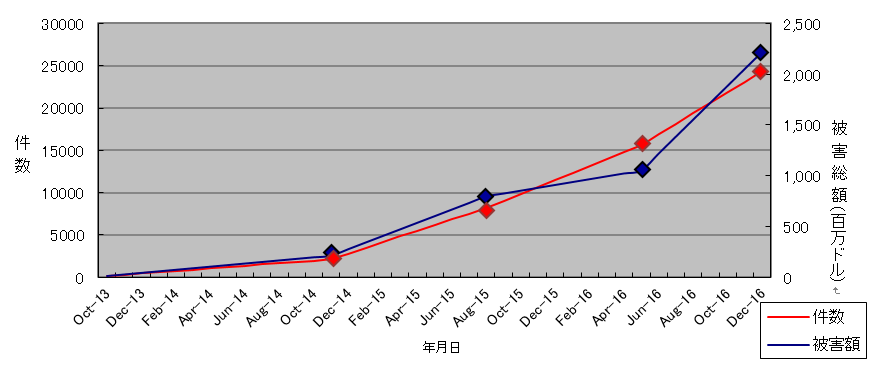

図1は米国のインターネット犯罪苦情センター(Internet Crime Complaint Center、以下IC3)に 寄せられたBECの被害レポート(※1)(※2)(※3)(※4)をグラフ化したものです。2016年度の後半より、被害総額が急上昇し約22億ドル(約2,400億円)に達していることが分かります。また、IC3以外にも国際的な法執行機関に寄せられた苦情や金融機関からの被害報告を合わせると、2016年12月の被害総額は約53億ドル(約5,800億円)に上ります。

- ※1 IC3, “Business E-mail Compromise”, January 22, 2015

https://www.ic3.gov/media/2015/150122.aspx(外部リンク) - ※2 IC3, “Business E-mail Compromise”, August 27, 2015

https://www.ic3.gov/media/2015/150827-1.aspx/(外部リンク) - ※3 IC3, “Business E-mail Compromise: The 3.1 Billion Dollar Scam”, June 14, 2016

https://www.ic3.gov/media/2016/160614.aspx(外部リンク) - ※4 IC3, “Business E-mail Compromise E-mail Account Compromise The 5 Billion Dollar Scam”, May 04, 2017

https://www.ic3.gov/media/2017/170504.aspx(外部リンク)

図1:IC3によるBECの被害レポート

実例としては、オーストリアの航空部品会社FACCは2016年1月に、この攻撃によって約5,000万ユーロ(約60億円)の損害 (※5)、アメリカのネブラスカ州のThe Scoular Companyでは約1,720万ドル(約20億円)の損害 (※6)が発生しました。日本でも取引先をかたった攻撃で被害が出てきており、情報処理推進機構から注意喚起 (※7)がなされています。

冒頭でご紹介したメールは、FBIがBECについて警告しているWebページにあった例を元に作成したものです (※8)。あなたはメールを見て、不審だと気付きましたか?

- ※5 EANS-Adhoc: FACC AG / FACC AG - Victim of cybercriminal activities

http://www.facc.com/en/content/view/full/3950(外部リンク) - ※6 TrendMicro,”Austrian Aeronautics Company Loses Over €42 Million to BEC Scam”, May 26, 2016

http://www.trendmicro.com/vinfo/us/security/news/cybercrime-and-digital-threats/austrian-aeronautics-company-loses-42m-to-bec-scam(外部リンク) - ※7 情報処理推進機構,”【注意喚起】偽口座への送金を促す“ビジネスメール詐欺”の手口”, April 04, 2017

https://www.ipa.go.jp/security/announce/20170403-bec.html(外部リンク) - ※8 FBI,” Business E-Mail Compromise An Emerging Global Threat”, August 28, 2015

https://www.fbi.gov/news/stories/2015/august/business-e-mail-compromise/business-e-mail-compromise(外部リンク)

BECの種類と攻撃方法

BECにはいくつかのシナリオが存在しており、最近では5つに分類されています。

・シナリオ1:偽の請求書の送付

取引先の請求書を模して、偽口座に支払いを行わせる。請求には電話やFAX、メールが使われる。

・シナリオ2:CEOや会社幹部からの振り込み指示

冒頭メールのように、会社幹部から財務担当者に緊急で振り込みを依頼する。振込理由は、極秘の買収案件のコンサルタント料や仲介手数料など。被害が非常に大きいことから、フィッシング(魚)ではなく、ホエーリング(鯨)と呼ばれることもある (※9)。

・シナリオ3:乗っ取られた取引先メールからの請求

乗っ取られた企業の担当者アカウントから、連絡帳内にあるベンダーに、偽口座が設定された請求書支払いが要求される。

・シナリオ4:弁護士等を装った振り込み指示

シナリオ2と同じく、財務担当者が緊急で振り込みを依頼されるが、攻撃者は会社幹部ではなく、例えば代理弁護士など社外で信頼されている身元に偽装して指示を行う。

・シナリオ5:データの窃盗

源泉徴収票や個人情報を管理するビジネス部門から、会社幹部などに偽装して社内情報を収集する。直接金銭の振り込み指示をするのではなく、入手した情報を元に還付金詐欺 (※10)などを仕掛ける。比較的新しく、2016年の1月頃から登場した。

いずれの場合も、犯罪者は入念な下準備をして、ビジネスでやり取りのある人物に巧妙になりすまします。ここでは被害が甚大なシナリオ2について、準備プロセス例を解説します。

①CEOのメールアカウントに不正にアクセスし、その文体の特徴を長期にわたって観察する。キーボードの入力情報を収集するマルウェアをPCに感染させる場合もある。

②CEOのアドレスに似せた、なりすまし用のメールアカウントを作成する。この際、ドメインの取得は、送信の直前に行うことが多い。簡易にフリーメールを使い、差出人の表示のみCEOの名前にする場合もある。

③CEOをかたり、振り込みを指示するメールを送信する。この際、出張先や会議中など、直接の確認が行えない状況であることを示唆する。「sent from my iPhone」といった、モバイルから送信しているように見せかけた文言を追加することもある。

- ※9 Symantec, 「数々の警告にもかかわらず、ビジネスメールに偽装して最高経営幹部を狙う詐欺が横行中」, 2015年12月11日

http://www.symantec.com/connect/tr/node/3552941(外部リンク) - ※10 Symantec, 「還付金詐欺の手口が加わったビジネスメール詐欺」, 2016年3月6日

http://www.symantec.com/connect/ja/node/3574691(外部リンク)

対策

まずは組織内の内部統制を適切に整備・運用して、送金時の意思決定や承認手順を正しく行い、BECの原因となるプロセスの逸脱を防止することが大切です。IC3とFBIはさらに、以下のような被害対策を推奨しています。

<BECの対象とならないために>

- フリーメールは避け、企業ドメインのメールを導入する。

- ソーシャルメディアや企業サイトに職務やランクの掲載を行う場合は、不正に利用されないよう注意する。

- 会社のメールアカウントに対して二要素認証を行う。

- 支払いを秘密に、または早急に要求するメールは警戒する。

- 社外ネットワークや会社のドメインを模したメールを検知するシステムを導入する。また、少し違うドメインをフィルタに登録する。

- 双方のメールのやり取りに電子署名を導入する。

- 不審メールは担当部署へ報告、削除する。メールは開かずリンクや添付ファイルに触らない。

- 突然取引先のメールが個人メールから来た場合は、別の方法で正しい相手か確認する。

<支払い手続きや内容確認のために>

- 疑わしいメールには返信ではなく、転送して連絡帳からメールアドレスを呼び出して送信する。

- ベンダーの口座など、支払い情報の正当性と、送金の要求の有無を確認する。

- 送金時に、電話確認などのメール環境以外での二段階の認証プロセスを導入する。

- 支払い要求の確認を電話で行う場合は、メール記載の番号ではなく、既知の番号を使う。

- 支払い場所の変更は、会社の2人以上の人間の承諾といった二段階認証で検証する。

- 取引相手との、支払いの詳細、理由、取引量の習慣を把握する。

- 資金移転があった場合、注意深く正当なメールであるか観察する。

これらの対策を導入するとともに、社員教育が重要です。ホエーリングで攻撃対象となっている、上級の経理担当者はもちろんのこと、偽の請求書を受け取る可能性のある社員を考慮すると対象はさらに広がります。

まとめ

BECは1回の要求額が多いことから、攻撃を実行する際のコストに比べて、犯罪者へのリターンが多いといわれます (※11)。またシンプルながら検知が難しい点から、今後もますます被害が広がっていくと予想されます。しかし、ご紹介した対策の導入により、実際に支払うまでの間に、受信メールがBEC攻撃であると気付く機会を増やすことにつながります。

もちろん、ターゲットにされないような備えも大切です。内部統制の適切な整備・運用などは、すでに実施されている組織もあると思われますが、そのほかの対策とともに、BEC攻撃に耐えうる仕組みを検証してみてください。

- ※11 FORTINET, 「ビジネスメール詐欺: 100万ドルを稼ぐためのコストは?」, 2016年1月27日

http://www.fortinet.co.jp/security_blog/160127-business-email-scam.html(外部リンク)