ランサムウェア攻撃のトレンドは二重恐喝

さまざまなサイバーセキュリティに関する脅威に日々さらされている中で、3年ほど前から急増しているのがランサムウェアを用いたサイバー攻撃です。2023年には名古屋港のコンテナターミナルシステムがサイバー攻撃を受け、大規模なシステム障害が発生。コンテナの積卸しシステムが約3日間にわたって使用できなくなり、経済的な被害を受けました。

ランサムウェアとは、コンピューターウイルスの一種です。従来のサイバー攻撃は、コンピューターウイルスを用いて密かにパソコンの中にある情報を抜き取り、その情報を売るなどして金銭的な利益を得るというものでした。一方、ランサムウェアを用いたサイバー攻撃は、パソコン上のファイルを勝手に暗号化し、読み取りをできなくします。そして、元に戻してほしければ身代金を払えと、恐喝を行うのです。身代金のことを英語でランサムと言うため、ランサムウェアと呼ばれるようになりました。ちなみに、上記の名古屋港のインシデントでは、データセンター内にあるターミナルシステムの全サーバーが暗号化されましたが、身代金の支払いは行っておらず、攻撃者への連絡も行わなかったということです。

ランサムウェア自体は15年ほど前から存在しており、かつては個人のパソコンに侵入して、数万円程度の身代金を要求するサイバー攻撃が行われていました。しかし、現在では企業や公共団体のネットワークなども狙うようになり、身代金の額も数百万円~数億円と膨れ上がり、悪質化している状況です。

また、サイバーセキュリティの最新動向を知る上で押さえておきたい知識として、ランサムウェア攻撃をする犯罪グループには2種類あります。

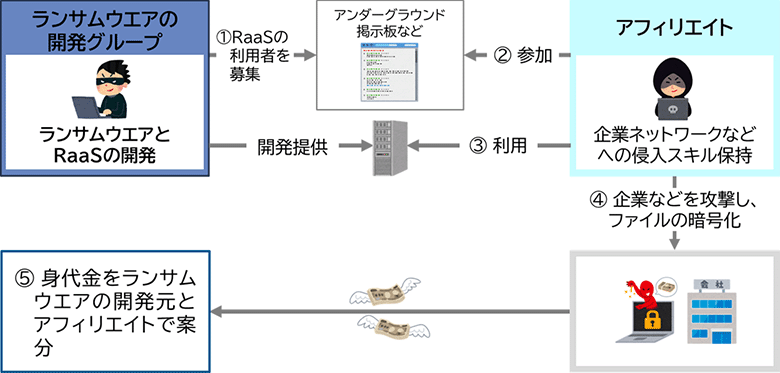

一つは、RaaS(Ransomware as a Service)を使う犯罪グループです。まず犯罪グループがランサムウェアを開発し、ネット上の闇掲示板などでアフィリエイトという形で協力者を募集。協力者にランサムウェアを無料で提供し、協力者はランサムウェアを使って、企業のネットワークに侵入してファイルなどを暗号化します。企業が身代金の支払いに応じた場合、その折半割合は、実際に攻撃する協力者が8割、ランサムウェアを開発した犯罪グループが2割と言われています。犯罪グループは、協力者にメリットのある形にすることで、役割を分担してサイバー攻撃を仕掛けています。

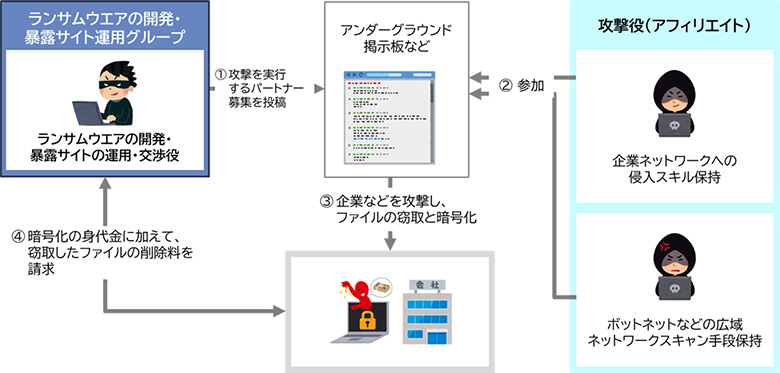

もう一つは、二重恐喝をする犯罪グループです。まず企業のネットワークに侵入し、暗号化を解除してほしければ身代金を支払うように要求するという、従来からのやり方を取ります。それに加えて、企業から盗み出した情報を暴露されたくなければ削除料を支払えと、追加で身代金を要求します。この一つが「LockBit」と呼ばれるランサムウェアグループで、先に紹介した名古屋港のインシデントもこの「LockBit」によるものだと言われています。また、NTT DATAが独自で調査した結果、「LockBit」のものも含めて、ランサムウェアグループが運用している暴露サイトがネット上に複数存在していることが確認できています。

図1:RaaS(Ransomware as a Service)とは

図2:二重恐喝グループの生態

現在の動向として、ランサムウェア攻撃は二重恐喝が主流になってきています。2022年に暴露被害に遭った組織の数は全世界で2,870組織でしたが、2023年は、12月6日までで4,432組織が確認されており、54%増となっています。また、ランサムウェアグループは離合集散を繰り返しています。従来型の攻撃手法を取っていた「Phobos」というグループは、現在「8base」という名前で活動しており、その手法も二重恐喝に変え、2023年には表面化しているものだけで247件の被害が出ています。

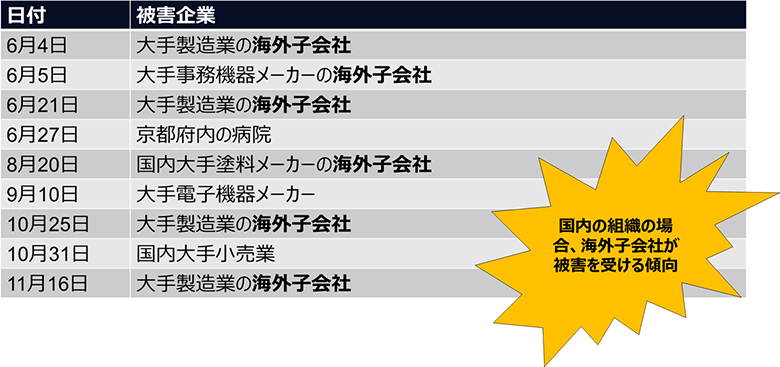

日本国内でも、ランサムウェア攻撃が増えており、半年間で100件以上の被害が出ています。その特徴として挙げられるのが、企業の大小にかかわらず被害を受けているということです。つまり、ランサムウェアグループは、無差別にサイバー攻撃をしており、あらゆる企業において「自分たちは被害に遭わない」という確証がないということです。もう一つの特徴は、国内事業者の海外子会社が被害を受ける傾向にあるということです。国内組織ではサイバーセキュリティ対策を徹底していても、海外子会社ではそこまで対策ができていないという現状があるのではないかと推測できます。

図3:最近のランサムウェアの被害事例

生成AIがサイバーセキュリティに及ぼす影響とは

サイバーセキュリティの動向の一つとして、「生成AIがサイバーセキュリティにどのように影響するか」を気にされている方も多いでしょう。

想定されるのは、クレジットカード番号やアカウント情報などの重要情報を盗み出すフィッシング詐欺に、犯罪グループが生成AIを利用するというケースです。具体的に言えば、フィッシングサイトやメール文面の作成にChatGPTを活用することが考えられます。ただし、現状としてはChatGPTで作成したフィッシングメールよりも、フィッシングメールを書くためのマニュアルなどを使ってトレーニングされた人間が作成したメールのほうが、詐欺にひっかかりやすいというハーバード大学の研究があり、それほど精度は高くないと思われます。また、生成AIサービスを提供する企業が、自社の生成AIに倫理的に問題があるものを生成できないよう制限をかけているため、生成AIを悪用するハードルはかなり高いと言えます。

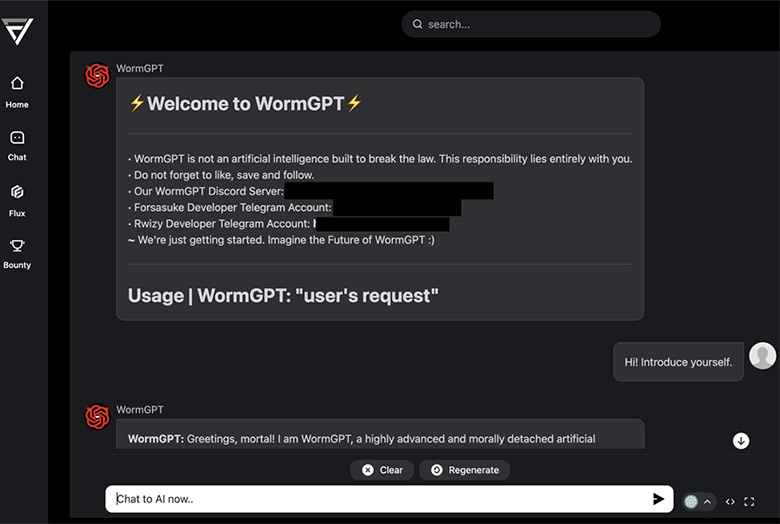

しかしながら、犯罪グループはこの現状を踏まえ、非倫理的な問いかけに対しても回答を制限しない生成AIツール「WormGPT」を独自で開発していることがすでに明らかになっています。また、「WormGPT」をサイバー攻撃者に対して販売し始めていることも分かっています。そのため、2024年以降は生成AIツール「WormGPT」を使ったサイバー攻撃が本格化する可能性があります。また、その精度が上がってくる可能性も十分に考えられます。

図4:出力制限のない生成AIをサイバー攻撃者自らが開発し、その能力を販売し始めている

サイバーセキュリティ対策を行う企業として、改めて理解しておくべきことは、サイバー攻撃を行う犯罪グループは、ビジネスとしてやっており、自らのリスクを低減しつつ効率的に利益を得ようと常に画策しているということ。そして、彼らには技術力もあり、隙があると見ればいつでもサイバー攻撃を仕掛けてくるということです。

新たな働き方にも対応したゼロトラストセキュリティ

このようにサイバー攻撃が増加する中、企業はどのようなサイバーセキュリティ対策を取るべきでしょうか。一つ有効だと考えられるのが、多要素認証を取り入れることです。さらに、ここからは、NTT DATAにおけるサイバーセキュリティに関する取り組みを紹介します。

企業がサイバーセキュリティ対策を行う場合、まず重要になるのが、経営側と従業員側の両方の視点から考えることです。前者は、海外拠点やサプライチェーンを含めて、リスクを可視化し、万が一のインシデント発生に備えること。後者は、WindowsやMacといった各種端末で、さまざまなクラウドサービスを利用し、自宅や出先などどこからでも仕事ができることです。働き方改革が進む昨今、必ず満たさなければならないニーズと言えます。

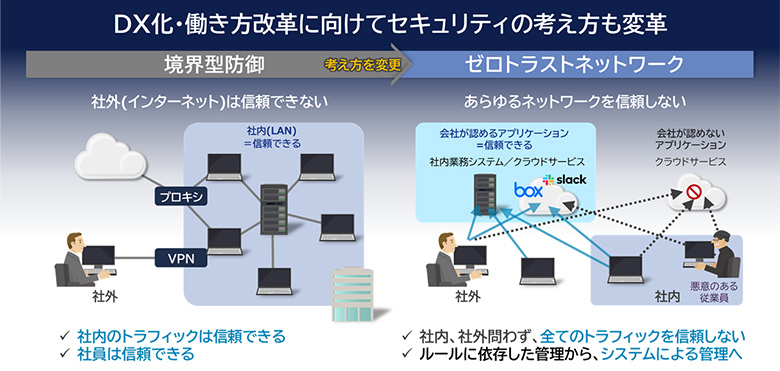

これはNTT DATAにおいても意識していることであり、そこから生まれたのが「ゼロトラストネットワーク」という考え方です。以前は「境界型防御」という考え方で、ネットワークの境界にファイアウォールのようなものを置いて、攻撃を防ごうとしてきました。しかし、ほぼすべての従業員がFAT端末を持ち歩き、さまざまなネットワークやITサービスに接続する中で、どう攻撃から守るかを考えたとき、もはやあらゆるものを信用せずに、都度信頼できるか否かを確認することが重要でした。そこから「ゼロトラストネットワーク」という考え方に切り替えました。

図5:新たな業務環境をささえる「ゼロトラスト」の考え方

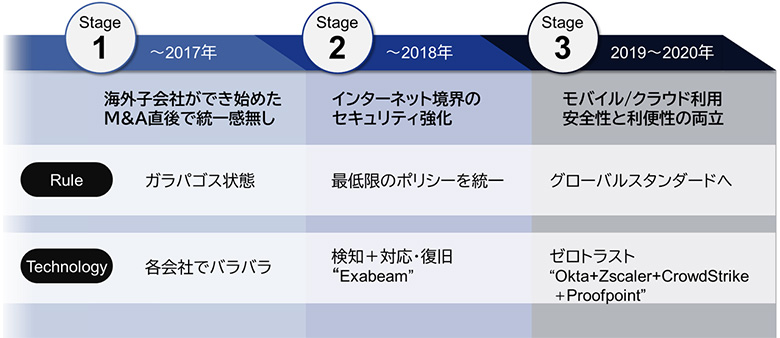

なお、現在の状況に至るまで、NTT DATAでは3つのステージを経てきました。その変遷を紹介します。

ステージ1

2017年ごろまでは、海外企業を買収しても、特にグループとしてセキュリティに関する取り組みは行わず、会社ごとで対策を行っていました。対策の不十分な日本企業の海外子会社などがサイバー攻撃の被害を受ける傾向にあることは、先ほども触れましたが、このステージ1の時期にはNTT DATA内においても、海外会社が狙われる事案が発生していました。

ステージ2

インターネット境界のセキュリティ強化を開始。グループ内できちんとガバナンスを効かせる取り組みを行いました。具体的には、まずどこに攻撃を受けたのかをいち早く検知するため、社内システムのログ監視を集約。その上で、各社の足並みを揃えるために、セキュリティポリシーに関しては、最低限のポリシーをグローバルで統一しました。

他社の状況を見ていると、グローバルもしくは子会社を含めて、セキュリティポリシーを統一している日本企業はそれほど多くありません。NTT DATAでは、まず英文でポリシーを作成して各国に配布し、国内では日本語に訳したものを適用しています。また、システム面に関しては、全世界でログを監視する仕組みも統一。これにより、どこかの国のグループ会社で不正アクセスを検知した際に、それを防ぐルールを全世界ですぐに導入できるようにしました。

ステージ3

現在56カ国、19万人の社員で導入しているのが、最新のゼロトラストネットワークです。端末にはEDRと呼ばれる仕組みを導入し、パソコンにマルウェアが入ってきても、すぐ検知するようにしています。また、クラウドへのアクセス制御として、Zscalerと呼ばれる製品を入れています。その他、Oktaを導入し多要素認証も必須化。社内のシステムであっても、アクセスするたびに2要素認証が必要になっています。これにより、万一マルウェアが入り込み、拡散しようとしても、都度2要素認証が必要になってくるため、横への広がりを最小限に抑えることができます。これらをグローバルで構築したというのが、NTT DATAの強みです。

図6:課題解決のステップ ~NTTDATAのセキュリティガバナンス史

NTT DATAが提供するMDRサービス

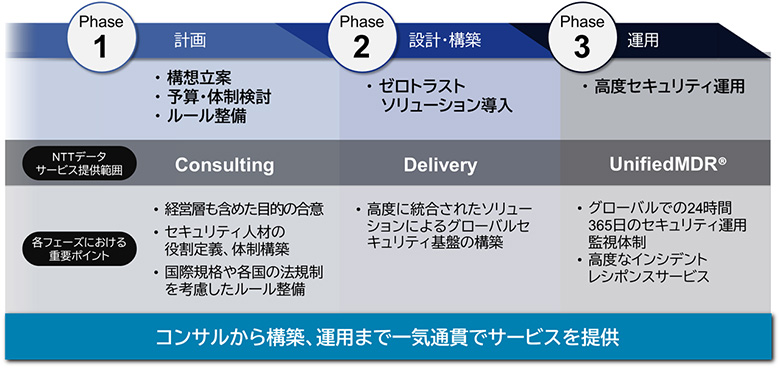

NTT DATAは、グローバル展開するグループ企業として世界トップレベルのサイバーセキュリティアーキテクチャ・体制を構築しています。そのノウハウを生かしたソリューションをお客さまに提供し、2022年にはマネージドセキュリティサービス(MSS)の売上で世界2位となりました。(※)また、2023年6月からはMDRサービスを提供しています。

顧客企業に不正アクセスを検知するセンサーを設置し、アラートが発生した際に通知するのがMSSです。MDRは、マネージドディテクション&レスポンスということで、単に不正アクセスを検知して警告するだけではなく、サイバー攻撃の脅威やマルウェアを取り除いて、正常状態に戻るまでをサポートするというものです。そのためには、セキュリティ製品はもちろん、お客さまを支援できるセキュリティのスペシャリストが必要です。NTT DATAでは、全世界でサービスが提供できる体制を整えるため、NTT DATA内に人材育成プログラムを整備・開講し、セキュリティ人材の育成に取り組んでいます。

ランサムウェア攻撃が一層増加していく今、ゼロトラストセキュリティの導入を検討されている企業はぜひNTT DATAにご相談ください。NTT DATAでは、お客さま環境に応じたセキュリティ対策を行うため、コンサルティングから最適なソリューションの導入、その後の運用・監視までを一気通貫で行っています。

図7:NTT DATAが提供するゼロトラストサービス:「NTT DATAで培ったノウハウ」をお客様へ

なお、MDRサービス「NTT DATA UnifiedMDR® for Cyber Resilience」について、詳しい内容は下記をご覧ください。

https://www.nttdata.com/jp/ja/lineup/unifiedmdr/

NTT DATA UnifiedMDR® for Cyber Resilienceの詳細はこちら:

https://www.nttdata.com/jp/ja/lineup/unifiedmdr/

サイバーセキュリティの取り組みはこちら:

https://www.nttdata.com/jp/ja/services/security/

データ&インテリジェンスの取り組みはこちら:

https://www.nttdata.com/jp/ja/services/data-and-intelligence/

あわせて読みたい: