日本国内の企業においても、デジタルトランスフォーメーション(DX)に取り組む企業は増加しており、事業変革にデジタルテクノロジーを活用する取り組みが進んでいます。例えば働き方改革の推進のために、テレワーク(リモートワーク)の導入をすすめる企業は多くなってきています。そしていま、本稿の執筆中、東京など7都府県に対して、新型コロナウイルス対策の特別措置法に基づく緊急事態宣言が政府より発令されたことを受けて、企業などではテレワークを一段と広げる動きが出てきています。

こうした働き方の変革には、遠隔地同士での連絡手段の確保や、ペーパーレス化といった環境整備が必要不可欠です。その業務遂行の基盤として、Office365(O365)のようなオンラインで利用できる、クラウド上のアプリケーション(Software as a Service(SaaS))の利活用が、企業などを中心により一層進んでいくことが考えられます。

一方で、サイバー攻撃者は、従来型の「オンプレミス」と呼ばれる、オフィスの中にITシステムが設置してあり、運用するやり方を標的にすることを前提に、侵入手口を案出してきました。特にActive Directory(AD)と呼ばれる、Windowsが中心となる組織内システムの心臓部は、サイバー攻撃者の標的とされることが繰り返されています。しかし、DXの進展により、オフィス環境がクラウド利用前提になってくることで、そうした従来型のシステムを狙っていたサイバー攻撃者が、クラウドへの対応も行ってくるようになってきました。これはオンプレミスのシステムに格納されていたデータが、クラウドに移動してくるためです。すなわち、従来であれば、企業のオフィス内にあるITシステムを狙っていたものが、企業の使用しているクラウドサービスも標的にするようになってきているのです。

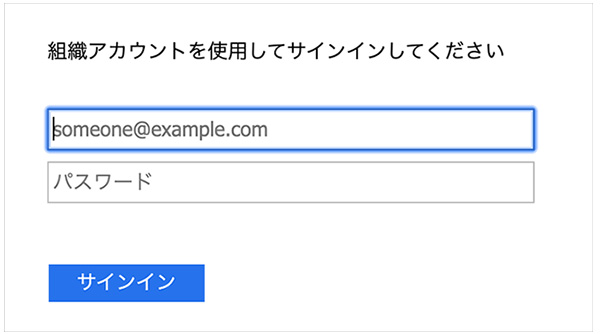

例えば、いまID連携といった、いわゆるフェデレーションによってクラウドサービスをシングルサインオンで利活用する基盤の利用が進んでいます。このフェデレーションサービスには様々な製品やサービスがありますが、代表的なもののひとつはActive Directory Federation Services(ADFS)です。ADFSは、既存のオンプレミスのADを使用し、すでにある認証基盤をそのままID連携の手段として活用できます。そして、一般的なADFSの構成の場合、企業が使用しているクラウドサービスに利用者がログインする際には、IdP(Id Provider)と呼ばれる、既存のオンプレミスのADへのWebログイン画面にリダイレクトされます(図1)。リモートワークなどによるクラウドサービスの利用が前提であるため、こうしたログイン画面へのアクセスには、一般的に接続制限などは適用されません。したがって、攻撃者がこうしたログイン画面にアクセスし、そのままコピーして偽サイトを用意することができるのです。そして、標的の組織に対してフィッシングメールを送付することで、利用者のIDとパスワードを盗み取ることが可能となります。その結果、連携しているクラウドサービスに保存されている電子メールや、クラウドストレージに保存されているファイルを盗み出すことが可能になる恐れがあり、実際に国内でこうしたフィッシングの被害事例なども確認されています(※1)。対策としては、例えば認証手段としてパスワードレスのWebAuthnのような認証を使用することで、フィッシングへの対策をしておくことが肝要と考えられます。

図1:ADFSによるログイン画面例

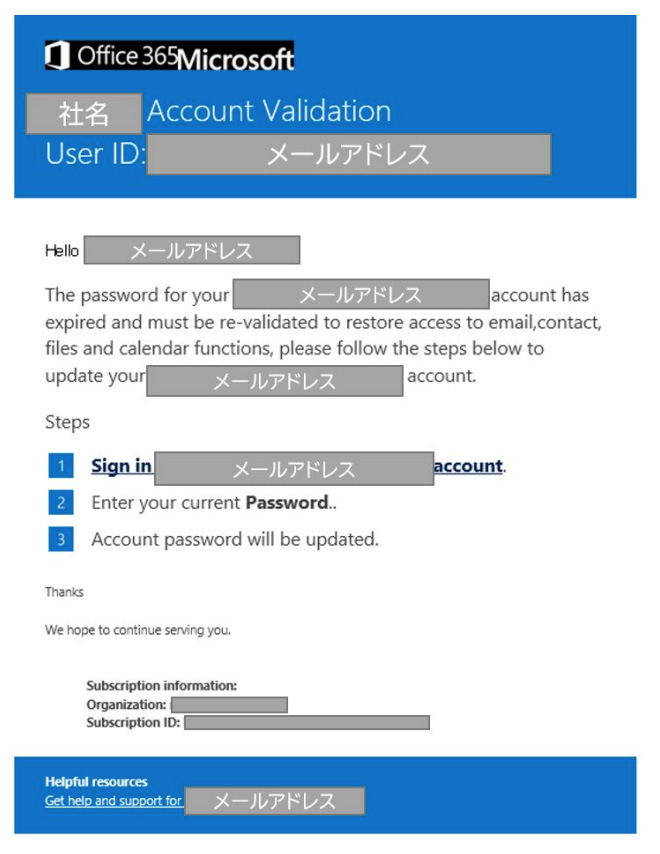

さらに、Office365には「App(OAuthアプリ、アドインなどとも呼ばれることもある)」と呼ばれる、機能拡張のためのしくみが用意されています。利用者はこれを使用することで、例えばメールの誤送信対策のために、宛先などの再確認をすることや、あるいはメールの本文をワンクリックで翻訳する、といったことが可能です。既定の設定では、すべての利用者がOffice365のアプリケーションにAppを適用することができます。このため、攻撃者は、Office365の利用者にURLをクリックさせたうえで、悪意のあるAppを承認させることで、悪意のあるAppを標的の利用者に配信できます。その結果、例えばOutlookの電子メールが覗き見られてしまうといった可能性があるのです(※2)。図2はOffice365アカウントのパスワードの有効期限切れを偽装したものであり、文中のリンクをクリックして、誤ってAppを承認してしまうと被害を生じさせてしまい、さらには、概念実証レベルではありますが、電子メールを暗号化することで、身代金を支払わせさせようとする、いわゆるランサムウェアに悪用できるという可能性を示すAppのデモなども、海外ではすでに存在しています(※3)。

図2:Office365アカウントのパスワードの有効期限切れを偽装したフィッシングメールの例(NTTデータ グローバルセキュリティ動向四半期レポート(2019年度第3四半期)「2.1.2. OAuthフィッシングキャンペーン」より引用)

他方で「自分たちがOffice365を使用していることは、なぜ、どうやって攻撃者に把握されるのか?」という疑問を持った読者もいることでしょう。そのための手段が存在するからです。

“DNS Recon”(ドメイン名偵察)と呼ばれる手法は標的の企業や組織が使用しているドメイン名を調査し、そこから攻撃に使用できそうな情報を抽出しておくことで、フィッシングなどの活動に転用して悪用することを目的とします。

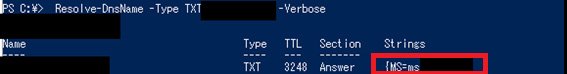

図3:DNS Reconの例

図3の例では、DNS Reconを使用して、特定の企業が使用しているドメイン名から、Office365の使用状況を確認しています。「{MS=」という箇所が確認できますが、これが当該の企業がOffice365を使用している兆候となります。この情報は誰でもアクセスできるので、サイバー攻撃者は標的の企業が利用しているSaaS等を確認できることがあります。その上で、それらのサービスの提供元などになりすましたフィッシングメールを攻撃者は送り付けることができます。

このようにすることで、フィッシングメールの受信者をだますことが可能となるのです。

不正Appへの対策としては、前もって企業のOffice365の管理者が、利用者に自由にAppを導入させることを完全に遮断するか、少なくとも公式のMicrosoftストアのアプリに制限することがあげられます。

テレワークの普及が進む中で、本稿が企業や組織などのセキュリティ対策の一助となることを強く願います。