セキュリティ対策は「防御」から「減災」へ

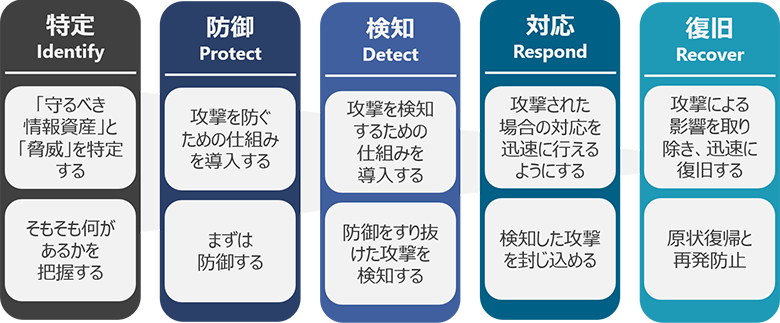

従来のセキュリティ対策製品は、マルウェアの侵入等の攻撃を未然に防ぐ、「防御」に主眼を置いた製品が主流でした。しかし、近年では、サイバー攻撃の高度・多様化に伴い、全ての攻撃を防ぎきることは困難であるという考え方から、侵入されることを前提に素早く「検知」、「対応」する減災のセキュリティ対策の重要性が高まっています。米国のNISTでは、セキュリティ対策の全体像を「Cybersecurity Framework」(以下、NIST CSFと呼称)というフレームワークで図1のように定義しています。

図1:NIST「Cybersecurity Framework」(※1)の概略

EDRとは

エンドポイント(※2)のセキュリティ対策も防御に注力したEPP(Endpoint Protection Platform)と呼ばれるアンチウイルスソフトが中心を担ってきましたが、近年はEDRが注目を集めています。EDRは、「Endpoint Detection and Response」(エンドポイントでの検出と対応)の略で、エンドポイントにおける脅威の「検知」と、発生しているインシデントへの「対応」から「復旧」までを支援するセキュリティソリューションです。EPPでは検知が難しい未知のマルウェアやファイルレス攻撃などの高度な脅威に対する検知機能や、エンドポイントから収集したログを検索する機能、遠隔からのNW遮断やコマンド実行等の機能を有しており、侵入を許してしまった脅威による被害を最小限に抑える「減災」の効果が期待できます。

PCやモバイルデバイスの総称

EDRはどのようにして選べば良いのか

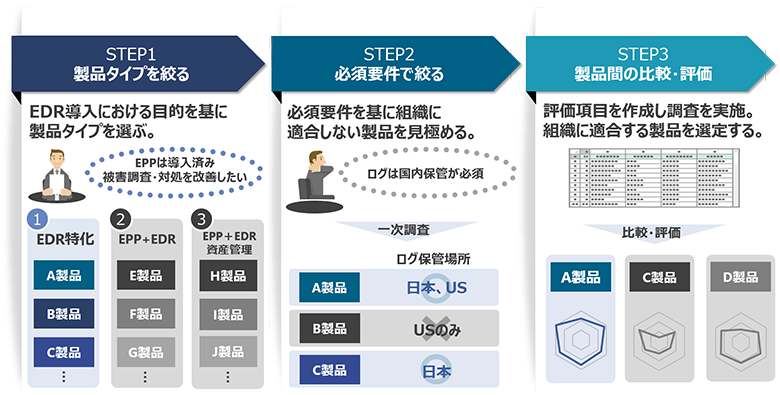

EDRの需要が高まっている現状では、多くのセキュリティベンダがEDRを提供していますが、数あるEDR製品から自組織に最適な製品を選ぶことで、その効果を最大化することができます。ここからは、EDRを選ぶための3つのステップについて解説します。

図2:製品選定ステップの全体像

ステップ1:導入目的から製品タイプを絞る

現在、各セキュリティベンダより提供されているEDR製品は、そのカバー領域の違いから、次の3つのタイプに分けることができます。

- タイプ(1):EDRに特化した製品(検知~復旧)

- タイプ(2):EPPとEDRの両方を兼ね備えた製品(防御~復旧)

- タイプ(3):EPPとEDRだけでなく資産管理も可能な製品(特定~復旧)

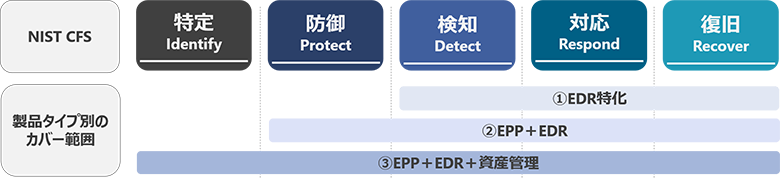

図3:EDRの製品タイプとNIST CSFに対するカバー範囲

ステップ1として、自分たちの組織がEDR導入における目的(何を実現したいのか)を明確にし、対象の製品タイプを選定します。

例えば、既にEPPを導入済みで被害状況の調査や対処に課題を抱えている場合はタイプ(1)の製品群が候補になります。コストや運用効率を鑑みて、EPPとEDRを1つの製品でカバーしたい場合はタイプ(2)、資産管理の状況によってはタイプ(3)の製品群が候補に挙がるでしょう。

ステップ2:必須要件を基に製品を絞る

続いて、EDR導入における組織の必須要件(製品選定する上で妥協できないノックアウトファクター)を整理し、要件の充足有無から候補製品を絞ります。必須要件の例として、「リモートによるPC操作ができること」、「特定の製品との連携が可能であること」といった機能要件や、「オンプレミスの製品であること」や「ログの保管場所が日本国内であること」といった構成要件、「運用サービスを提供していること」等のサポート要件が挙げられます。自組織のセキュリティ対策状況や運用体制、セキュリティポリシーなどを基に製品に求める必須要件を整理し、組織に不適合な製品を除外することができます。

ステップ3:製品の比較・評価

最後にステップ2で選定した候補製品について、比較・評価を実施します。このステップでは、次の2つの作業を実施します。

1.評価項目の整理

製品を比較するための評価項目を整理します。評価項目は、(1)「セキュリティ要件」、(2)「既存運用への適合性」、(3)「組織環境への適合性」、(4)「コスト」の4つの観点から整理することを推奨します。

観点(1):セキュリティ要件

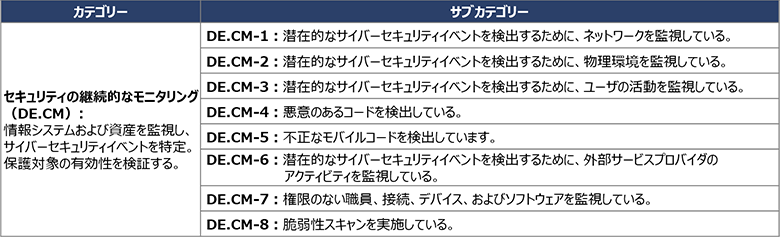

対象製品毎のサイバー攻撃へのカバー領域できるのかを評価します。評価項目は前述のNIST CSFの5つのコアに紐づくカテゴリーを基に必須要求事項や製品間の差異を確認したい事項を整理することで、網羅的な評価が可能となります。

図4:NIST CSFのカテゴリー一覧

また、CSFのサブカテゴリーには、サイバーセキュリティ対策として取り組むべき具体的な対策項目が示されていますので、評価項目の作成に役立ちます。

図5:NIST CSFのサブカテゴリー(サンプル)

観点(2):既存運用への適合性

製品間の差異は機能だけではありません。UIの操作性や視認性、一括対処といった効率性等の運用のしやすさに関する点も重要です。そのため、組織で現在使用している既存の運用フローや手順書を基に、各製品におけるセキュリティ運用の実施可否や操作性および効率性を評価することを推奨します。もし、自組織単独でのEDR運用が困難である場合には、他社の運用サービスの活用も選択肢になりますので、そのようなサービスの提供有無も評価観点・項目に含めると良いでしょう。

観点(3):組織環境への適合性

EDR製品によって検知・ブロックの仕組みや、通信要件等の違いがあります。製品によっては、EDRエージェントをエンドポイントにインストールするだけで、リソース逼迫やソフトウェア競合といった不具合が発生する可能性があります。評価観点としては、エンドポイントにおける既存のセキュリティ対策ソフトウェア等との競合や誤検知だけではなく、EDR製品のトラフィックが増加することによるNW帯域やNW機器への負荷なども検討に含めるべきです。

観点(4):コスト(ライセンス料、運用・管理費用)

各製品によって、ユーザ/マシン単位課金、ライセンス種類等のライセンスの考え方が異なるため、自組織に合ったライセンス提供形態かを確認します。また、検知ルールのチューニングのしやすさや自動化による運用負荷軽減の可否といったEDRの運用・管理に関わるコストも比較・評価すると良いでしょう。

上記の(1)~(4)の観点を基に評価項目の一覧を作成します。

2.製品調査と比較・評価

作成した評価項目の一覧を基に、各製品の調査を行います。各製品のカタログを基にした調査や、ベンダヒアリングによる情報収集が中心となりますが、製品ベンダから一時的な検証用ライセンスを払い出してもらい、実機での検証を行うことを推奨します。特に上述の観点(2)、(3)の検証項目については、実機検証することで、より精緻な調査結果を得ることができます。

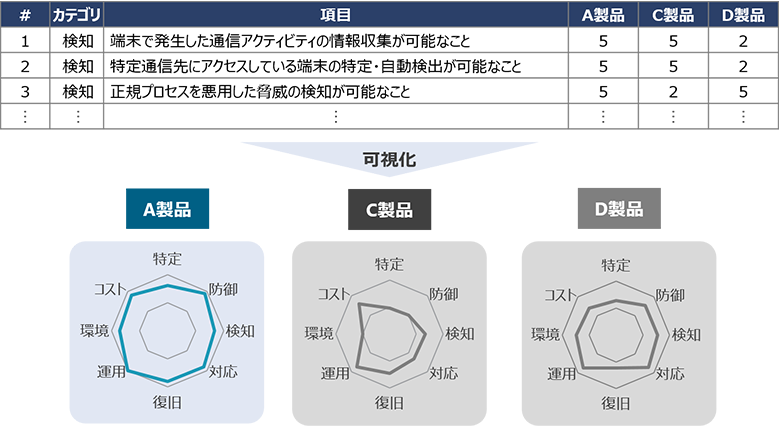

調査・検証の結果は、各製品の要件充足度を比較・評価するため、類似項目を纏めたカテゴリー単位でスコアリングし、レーダーチャート等で可視化すると製品間で比較がしやすくなります。

図6:製品比較・評価のイメージ

まとめ

EDRはエンドポイントのセキュリティ対策として非常に優れた製品です。しかし、組織要件や製品特徴を正しく理解した上で、適切な製品を選ばないと導入・運用でミスマッチが発生し、想定した導入効果が得られない可能性が高くなります。NTTデータでは、お客さまのEDR選定支援の実績も複数あり、また、社内導入の経験からお客さまと同じ視点・目線での調査や比較・評価が実施可能です。EDRの導入でお悩みでしたら、まずはNTTデータまでご連絡ください。