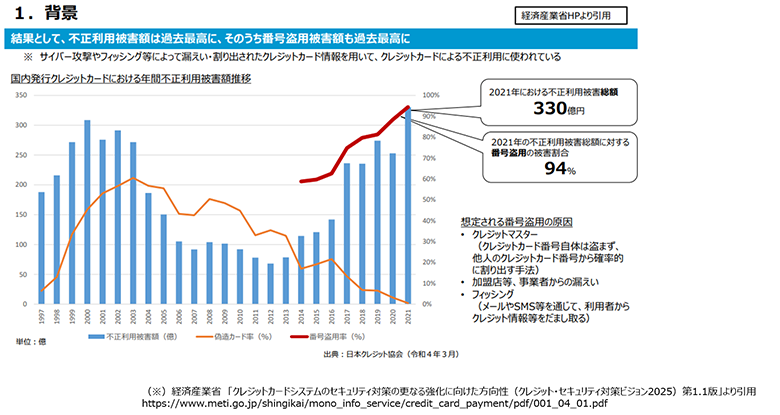

クレジットカード不正利用の被害状況

クレジットカードの不正被害は年々増加しています。日本クレジットカード協会によると、2021年の不正利用被害総額は、過去最高額の330億円となっており、うち、94%は番号盗用(※1)による不正利用である、と報告されています。また、今年、2022年1月~6月の半期で約206億円(※2)を記録しており、クレジットカードの不正利用の勢いは、さらに加速しているように思えます。このような状況に鑑みると、非対面決済におけるクレジットカードの不正利用は、現代社会の重要課題の1つといえるでしょう。

図1:クレジットカード不正利用被害額の推移

番号盗用とは、クレジットカードの偽造や変造を伴わず、クレジットカード番号などを用いて、カード会員になりすますことです。オンライン上の非対面決済におけるクレジットカード不正利用を指します。

https://www.j-credit.or.jp/information/statistics/download/toukei_03_g.pdf

非対面決済における当人認証の仕組みと課題

非対面決済における当人認証の仕組み

非対面決済(ECサイト等、オンライン上でクレジットカードを利用した決済)を行う際、クレジットカード情報を用いた当人認証が行なわれます。具体的には、IDとしてクレジットカード番号を利用し、その他ユーザが入力するセキュリティコードなどの情報により、持ち主によって使用されたかを検証する方法です。(※3)

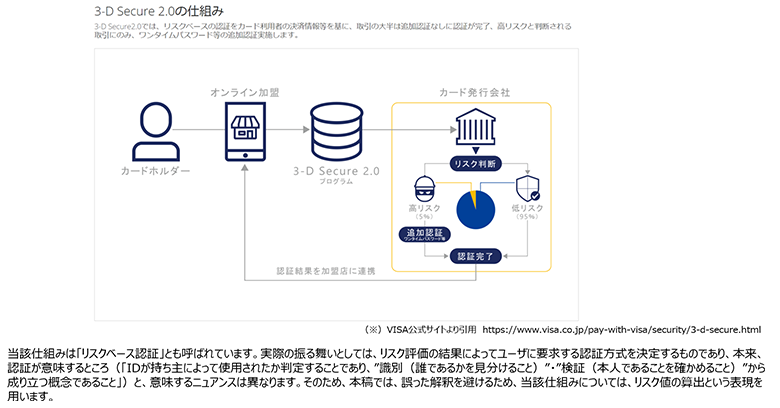

さらに、加盟店によって、EMV-3Dセキュアを導入しているケースがあります。EMV-3Dセキュアとは、クレジットカード国際ブランドが定める「非対面決済におけるクレジットカードの不正利用防止に関するセキュリティ機能」を実現するためのプロトコルで、ユーザの認証イベント(決済時に行う券面認証のトランザクション)に対してリスク値の算出を行う仕組みが定められています。リスク値の算出の結果に応じて、ユーザに追加認証(※4)を求める、もしくは取引拒否が行なわれます。つまり、EMV-3Dセキュアを導入している場合は、ユーザはリスク値の算出結果次第で、券面認証に加え二段階目の認証を要求される、ということです。

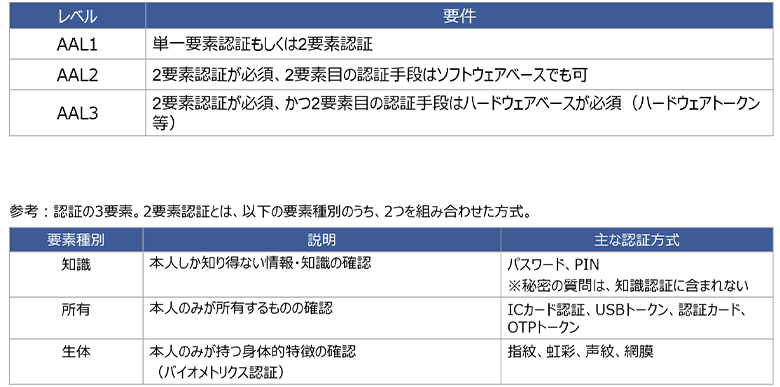

図2:NIST SP800-63B AAL

サービスやシステムにおける認証のありかたを考えるとき、一般的な考え方として、NISTがSP800-63Bで定義しているAAL(Authenticator Assurance Levels:認証保証水準)が参考になります。NISTが定義するAALは以下のとおりです。

図3:EMV-3Dセキュアの仕組み

本稿では、非対面決済における当人認証における認証強度をNISTのAALにあてはめて考察をしていきます。

まず、現状の非対面決済における当人認証の仕組みとして、EMV-3Dセキュア未導入、あるいはEMV-3Dセキュア導入済みで認証イベントが低リスクと算出された場合、ユーザは券面認証を要求されます。この場合、ユーザは、クレジットカードの券面に記載されている情報に基づき、カード番号やセキュリティコード等の認証情報を入力し、認証を行うことになります。この認証方式の場合、NISTの定義に照らして考えると、AAL1相当の認証強度で認証は行なわれると言えるでしょう。

一方、EMV-3Dセキュアを導入済で認証イベントが高リスクと算出された場合は、ユーザは、追加認証を要求されます。この場合、券面認証かつ事前に登録した第二パスワードによる認証、もしくはTOTPによる認証を行うことになります。この認証方式の場合、NISTの定義に照らして考えると、その組み合わせによって、AAL1~2相当の認証強度で認証が行なわれると考えられます。(※5)

非対面決済における当人認証の課題

EMV-3Dセキュアの前身には、3Dセキュア1.0があります。3Dセキュア1.0では、リスク値の算出結果に係わらず、第二認証用のIDおよびパスワードによる認証が要求される仕様となっていました。この仕組みは、券面認証の脆弱性を補完するために考えられました。しかし、3Dセキュア1.0では、個々のクレジットカードごとにIDとパスワードを設定する必要があり、それらを管理する煩雑さ、パスワード忘れなど、ユーザ利便性の低い仕組みではありました。その結果、ユーザは3Dセキュアを導入している加盟店からの商品購入を諦めてしまう(※6)といった課題がありました。加盟店からすると、ユーザが商品購入を諦めてしまうことは、自社の売り上げ低下にダイレクトに影響するため、3Dセキュア1.0の導入には食指が伸びず、なかなか普及しないという側面がありました。

このように歴史的な経緯を積み重ねて対策を講じた結果が、現状のEMV-3Dセキュアという仕組みに反映されているように思います。EMV-3Dセキュアは、設計当初、従来のUXを損ねず、ある程度のセキュリティを確保する仕組みとして設計されていたと思われますが、昨今の番号盗用による不正利用被害の拡大の情勢に鑑みると、クレジットカード国際ブランドの考える“ある程度のセキュリティを確保する仕組み”では、対策として不足していると言わざるを得ません。また、昨今、EMV-3Dセキュア導入済み加盟店でもフィッシングによる被害が報告されており、なかでも、認証イベントが高リスクと算出され追加認証を要求されるケースであっても、第二認証であるOTP認証を突破されている、という事例が報告されています。これは、攻撃が高度化していることを示唆しており、看過できません。

なお、本稿はEMV-3Dセキュアの効果を否定するものではありません。著者自身、過去に不正検知システムの運用に携わった中で、EMV-3Dセキュアの導入にあたって、その不正抑止効果は体感しています。一方で、経済産業省が報告するとおり、EMV-3Dセキュア導入済み加盟店から未導入の加盟店へ不正利用犯が移り、業界全体として不正を抑制する仕組みとなっていない、ということも否定しきれません。諸外国の事例に鑑みると、EMV-3Dセキュアの導入を義務化することにより、その国全体の不正取引が減少しているという報告もあります。そのため、日本においてもEMV-3Dセキュアを義務化することにより、同様の効果を得られる可能性はあると考えます。

近年、日本クレジットカード協会より報告されるクレジットカードの不正利用被害について、対面決済か、非対面決済かで、その金額に大きな差が生じています。これには、対面決済に比して、非対面決済の方が認証強度は低く、それゆえ、その脆弱性をついた攻撃が増加していることが関連していると考えています。

対面決済では、クレジットカードのICチップの読み取りおよびPINによる認証により、クレジットカードの所持認証および知識認証が行われています。一方、非対面決済では、クレジットカード番号の入力およびセキュリティコード等による認証が行われています。これらはすべて券面に記載されている情報によって認証を行うことが可能ですが、対面決済時のICチップの読み取りのように、物理的な読み取りは不要であることから、対面決済における所持認証とは性質が異なります。一方で、券面に記載されている情報は、ユーザ自身が決めたクレデンシャル(※7)とも異なるため、知識認証とも異なります。

ここで重要なのは、非対面決済における券面認証自体が、単一要素による認証となっていることです。非対面決済はその特性上、本来は、対面決済より厳格な認証が行われるべきと言えますが、対面のそれに比して認証強度が低くなっているということは現状の非対面決済においける認証の課題といえるでしょう。この点に鑑みても、やはり、現在の非対面決済において、券面検証を基本とする当人認証は見直されるべきと考えます。

なお、現状は、クレジットカードのPINを忘れ等ユーザの救済措置として、対面決済の場合、PINの入力なしでも決済を行えるPINスキップ/バイパス(※8)を行うことが可能です。この場合、ユーザが行う認証は単一要素(クレジットカードを持参しているという意味での所持)認証となりますが、店舗の監視カメラ等に記録が残るため、認証以外の手段で不正を抑止することができるでしょう。一方、非対面決済の場合、対面のそれと同様の不正抑止力を働かせることは困難のように思えます。この点に鑑みても、非対面決済においては、対面よりも認証強度を高くする必要があると考えられます。

クレジットカードの券面に記載されている情報を用いて認証を行うことから、日本クレジットカード協会では、券面認証と呼んでいます。

追加認証方式について、EMV-3Dセキュアでは、ユーザがあらかじめ設定する第二認証用のパスワードだけでなく、Time-based One-time Password(TOTP)もサポート、実装されています。

NISTの定義について、考え方そのものは参考になりますが、どのような情報を扱うサービスなのかを考慮し、要求水準を定義し利用していくものです。今回は便宜上、NISTの定義そのものを利用し、その定義に従い、現状の非対面決済のAALを評価しています。

かご落ちと呼ばれています。

クレデンシャルとは、当人利用であることを確認するため、ユーザ自身が示すことができる情報(認証の3要素である知識・生体・所持情報)のことです。

PINスキップ/バイパスについては、2025年3月に廃止される見込みです

技術動向

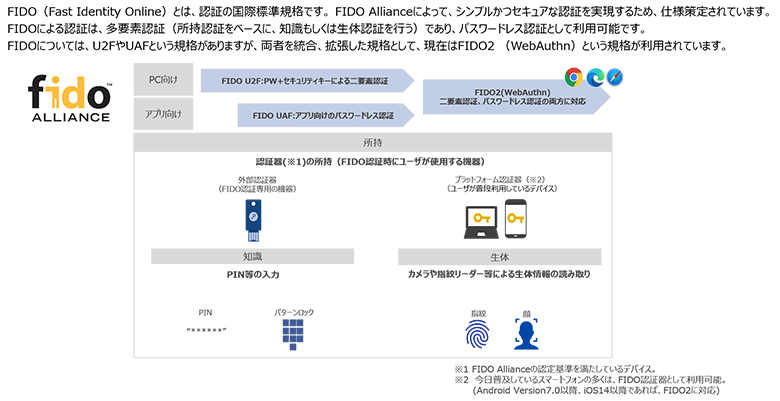

現状の非対面決済の認証強度については、当人認証の仕組みとして見直されるべきと考えます。一方で、3Dセキュア1.0のように、ユーザに負担を強いる認証方式では、仕組みとして普及しないでしょう。以前は、セキュリティと利便性は両立しえないと考えられていましたが、昨今は、利便性を損なわず、かつセキュアな認証技術としてFIDOといわれる仕組みがあります。

図4:FIDOとは

FIDOの仕組みは、公開鍵暗号方式に基づいています。そのため、FIDOを利用した認証を行うためには、事前に認証に利用するスマートフォン等のデバイスを、認証を行うサイトと関連付ける必要があります。具体的には、ユーザのデバイス側で公開鍵ペアを作り、秘密鍵をユーザのデバイス上の安全な領域(PCやスマートフォンに搭載されている、読み出し不可な領域)に保管、公開鍵のみを認証を行いたいサーバー側に送るということを行います。認証時は、サーバー側がチャレンジと呼ばれるランダムな文字列を送り、ユーザ側がそれに秘密鍵を使って署名を付けて返せば、対となる公開鍵を持っているサーバー側は、その署名を検証することで、本人が返送したチャレンジであることが確認できる、という仕組みです。

FIDOは認証時に公開鍵暗号方式に基づく署名検証により、鍵の所持を確認していますが、デバイス上の鍵情報が保管された安全な領域にアクセスする際に、FaceIDやTouchIDなど生体認証(※9)等を行います。ユーザの認証体験としては、ユーザ自身が所有するスマートフォン等のデバイスのロック解除用に設定した認証を、オンライン上での認証でも利用することになります。ここで行われる生体認証や知識認証はデバイス上で完結し、クレデンシャル情報はデバイスの外には一切流れることはないため、従来のパスワード認証よりもセキュアで利便性が高いと言われています。

では、非対面決済における当人認証として、FIDOを採用するメリットはなんでしょう。

1つ目は、高い認証強度でありながら、認証行為そのものが従来の認証よりも容易であるという点です。FIDOによる認証は、ユーザが行う認証行為自体は1度のみであり、所持+生体による多要素認証が行われているのは前述の通りです。また、FIDOの仕組みそのものがデバイス(OS)の機能を利用したものとなっており、ハードウェアに依拠した暗号学的に強固な認証方式となっています。そのため、NISTの定義に従うと、AAL3相当の強度の高い認証方式を実現しています。

2つ目は、フィッシング耐性のある認証方式である、という点です。FIDOはデバイスと認証を行うサイト間で署名のやりとりを行います。この署名の中には、ユーザが、どのウェブサイトで認証を行ったかという情報が含まれており、ウェブサイト側は、その内容を検証することができます。仮にフィッシングサイトがユーザを騙ったとしても、ECサイトはどのサイトで認証が行われたかを検証できるため、OTP認証がバイパスされる、というような高度化した攻撃に対する耐性があります。

実は、EMV-3Dセキュアのプロトコルとしては、FIDOをサポートしています。しかし、プロトコル仕様上、EMV-3DセキュアにおけるFIDO認証の想定利用シナリオは、加盟店サイドによるFIDOの実装となっており、あくまでもFIDOの認証結果をリスクベース認証に利用できる、という位置づけです。

また、日本クレジットカード協会が公開しているクレジットカード・セキュリティガイドライン3.0では、EMV-3Dセキュアの普及とともに、デバイス認証の強化についても触れられています。FIDOとの明記はされていないものの、記載内容に鑑みるに、FIDOによる生体認証の利用について、検討されているかもしれません。しかし、先ほど述べた通り、クレジットカード国際ブランドの想定するプロトコル仕様では、FIDO対応は加盟店にゆだねられています。

私見とはなりますが、券面認証におけるクレデンシャルの検証が、イシュアサイドで行われるものであるのなら、FIDOの実装を個々の加盟店に委ねるのではなく、イシュアサイドの仕組みとして組み込む方が望ましいと考えます。今年度から来年度にかけて、経済産業省で「クレジットカード決済システムの対策強化検討会」が行われていますが、本検討の中で、最新技術の活用とあわせて、非対面決済における認証のありかたや、機能提供すべきは誰かを含めて議論が行われることに期待しています。

厳密には、指紋、顔などの生体情報を利用した認証、もしくはPINなどのユーザの知識を利用した認証のいずれかを利用します。

まとめ

本稿では、現状の非対面決済における課題と、それを解決しうる技術としてFIDOについて解説しました。クレジットカードの不正利用の深刻な被害状況を受け、今年度から、経済産業省やそのほか日本クレジットカード協会を含む様々なステークホルダーによって、今後のクレジットカードのセキュリティのありかたが検討されています。著者は、これらの検討において、クレジットカード業界においても、DXが行われることに期待しています。

今回は3Dセキュア×FIDOに絞って説明しましたが、認証技術としてOIDC(FAPI)についても認証を語る上では欠かせない重要なキーワードであると考えています。NTTデータでは引き続き最新動向をキャッチアップし、ノウハウを蓄積・公開していきます。皆様のビジネスの検討の一助になれば幸いです。