SIEMとは

元来は、さまざまなセキュリティ機器のログを集約・蓄積・分析することで、外部から侵入した攻撃の痕跡や、内部不正の痕跡をいち早く見つけられるようにするための、運用から監査までを含めた管理手法を意味する用語と言われています。最近では、ログの集約・蓄積・分析を行うソリューションが登場してきており、そのソリューションのことをSIEMと呼ぶことが多くなっています。

マルウエアが見つかりにくくなっている

NTT Innovation Institute, Inc.の資料参考1によると、ハニーポットと呼ばれる「おとりサーバ」で収集されたマルウエアの内、54%のマルウエアがアンチウイルスソフトウエアで検知できなかったという結果が出ています。マルウエアが巧妙化し、アンチウイルスソフトなどの既存の対策では検知が困難になり、ユーザーが気づかないうちに、マルウエアに感染し、被害にあうケースが増えてきています。警察庁は2014年の1月~6月末までの間に、国内の不正送金の総額が18億円超になると発表しました参考2。これらの原因の一つが、普段使用しているパソコンがマルウエアに感染し、銀行のログインIDやパスワード等が盗まれたためです。

どうやってマルウエアに感染するか

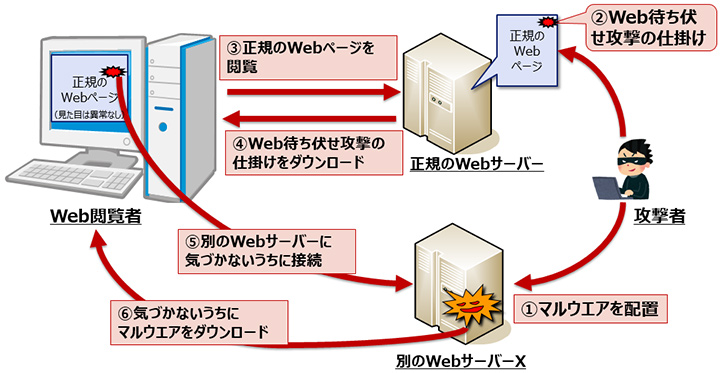

マルウエアに感染する原因はさまざまです。メールで送付されてきた添付ファイルを開いて感染してしまうというケースは従来から多くあります。それに加えて、最近ではWebを閲覧しただけでマルウエアに感染してしまうケースが増えてきています。本来は安全であるはずの誰もが知っている有名企業のWebページが改ざんされていて、そこを訪れたユーザーが気づかないうちに別のサイトに誘導されてマルウエアに感染してしまうケースです。NTTデータでは、このような攻撃を「Web待ち伏せ攻撃」とよんでいます。JPCERT/CCによると、報告されているだけでも毎月数百件のWebサイトの改ざん被害が発生しています参考3。

図:正規のWebページ閲覧でマルウエアに感染してしまう

SIEMの出番

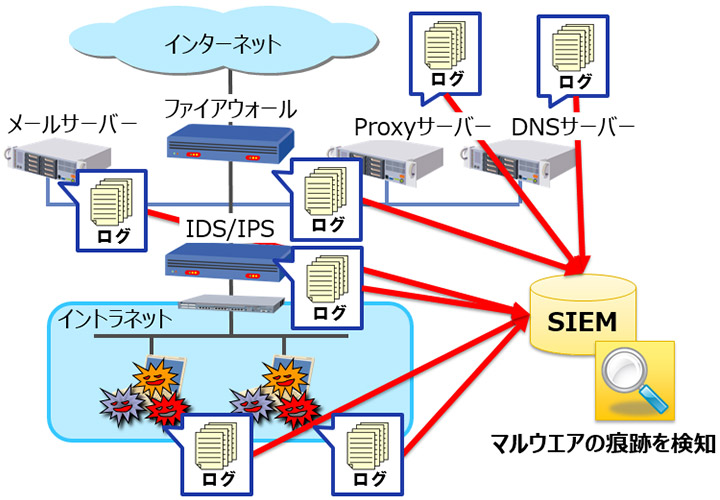

マルウエアが巧妙化することで、マルウエアそのものを100%検知することは難しくなっています。しかしながら家に侵入した泥棒が足跡や指紋を残していくことがあるように、マルウエアが悪さをすると、さまざまな機器にその動作の痕跡が"ログ"として残ります。通常とは異なる痕跡を見つけることで、マルウエアに感染したことや、被害が発生したことを少しでも早く見つけることが出来るようになります。そこで、注目を集めているのがSIEMと呼ばれるソリューションです。

SIEMは既存のさまざまな機器と連携し、個々の機器にバラバラに蓄積されているログを一元管理することで、ログを横断的に分析することを可能とします。それにより、単独の機器の分析では気づくことが難しかった不正の痕跡を見つけることが出来るようになります。

複数のSIEMソリューションが登場してきていますが、NTTデータでもオリジナルのSIEMを開発し、2年以上にわたる運用を通じて、多くの未知のマルウエアを検知することに成功しています。

注意

SIEMを入れると、サイバー攻撃が自動的に防御されて、セキュリティ対応が楽になると思われることがありますが、残念ながら、それは正確ではありません。SIEMを導入することで、これまでは見逃していたサイバー攻撃の痕跡を見つけることが出来るようになるため、組織として必要になるセキュリティ対応はSIEM導入前と比較すると一般的に増加します。ですが、マルウエアの感染に長期間気づかずに、大切な情報が外部に流出してしまっては大変ですので、導入を検討する価値はあります。

参考文献

- 参考1Global Threat Intelligence Report

- 参考2平成26年上半期のインターネットバンキングに係る不正送金事犯の発生状況について(PDF:2ページ, 209KB)(外部リンク)

- 参考3JPCERT コーディネーションセンター インシデント報告対応四半期レポート(外部リンク)