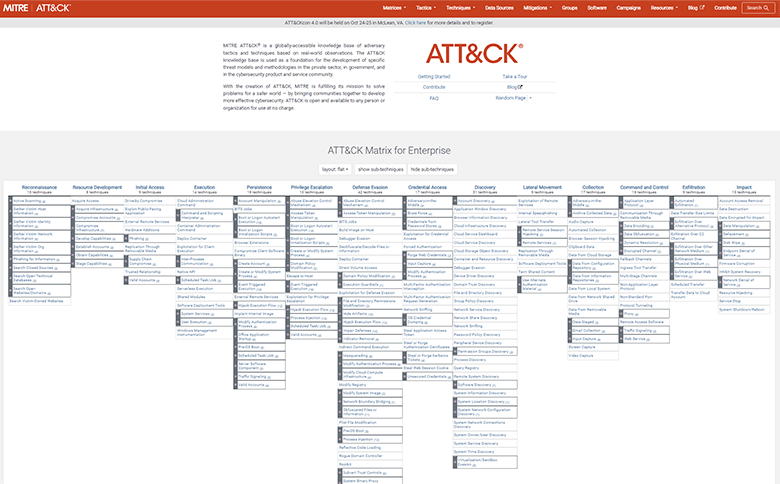

1.MITRE ATT&CKとは

近年のサイバー攻撃は変化が目まぐるしく、従来の更新頻度の低いベースラインに沿ったリスク対策では網羅的に対応しきれない場合が想定されます。そこで注目が集まっているのが脅威ベースでのリスク対策(※1)であり、対策検討の際に最もよく利用されるフレームワークがMITRE ATT&CK(※2)です。

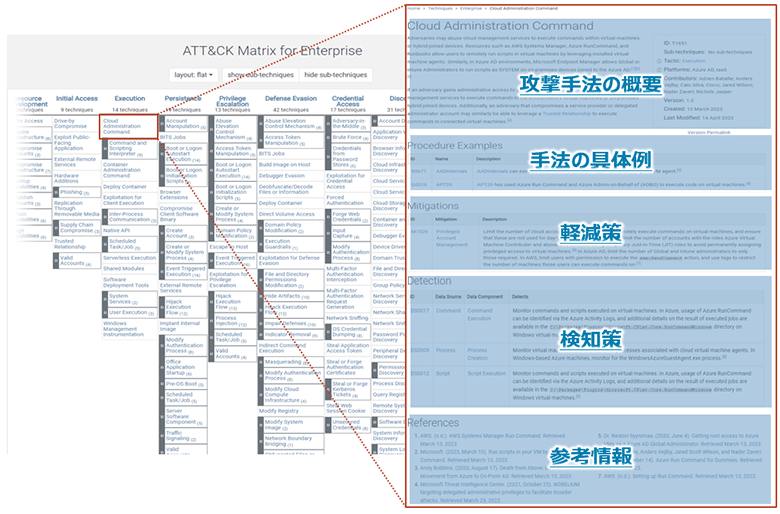

MITRE ATT&CKは、世界中のサイバー攻撃事例をもとに脅威情報をナレッジベース化し、攻撃者がとりうる攻撃手法(Techniques)を時系列毎に整理しています。年に2~3回程度の頻度で定期的にアップデートが行われ、最新のセキュリティ動向が反映されます。さらに、各攻撃手法に対して軽減策(Mitigation)や検知策(Detection)が紐づいており、必要なセキュリティ対策を確認できます。

NTT DATAは、MITRE ATT&CKに整理された情報の活用方法(※3)をご紹介しています。本記事では、そこでは言及されていなかった、MITRE ATT&CKをセキュリティリスク分析における脅威情報として活用する方法を紹介します。

図1:MITRE ATT&CK 攻撃手法(Techniques)の表記イメージ(※2)

図2:MITRE ATT&CK 攻撃手法に紐づく情報(※2)

ベースラインに沿ってリスク対策を検討する場合、最新のサイバー攻撃動向を反映できるかどうかはベースラインの更新頻度に依存します。一方、脅威ベースでリスク対策を検討する場合は、最新のサイバー攻撃動向を前提に対策を検討するため、攻撃動向の変化を反映させやすいという特徴があります。

https://www.intellilink.co.jp/column/security/2020/060200.aspx

2.MITRE ATT&CKを活用したセキュリティリスク分析

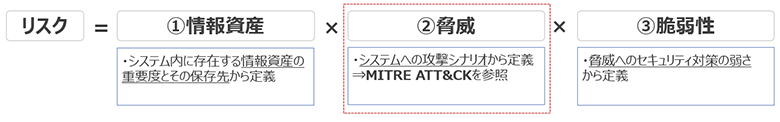

一般的に、情報システムに対するセキュリティリスク分析にはいくつかの手法が存在します。その中でもMITRE ATT&CKは、「詳細リスク分析」というアプローチにおいて活用できると考えます。詳細リスク分析では、「情報資産」「脅威」「脆弱性」の3要素をそれぞれ特定してセキュリティリスクを評価します。各要素にはそれぞれ下記の情報を漏れなく取り込む必要があり、他の手法と比較して膨大な作業が発生します。

- 情報資産:情報システム内に存在するデータ全般

- 脅威:情報システムや情報資産に損害を与える可能性がある要因

- 脆弱性:情報セキュリティにおける脅威への対策の欠陥

最も抜け漏れが起こりやすいのは脅威です。そこで、MITRE ATT&CKに一覧化された攻撃手法を脅威に当てはめて分析を行うことで、最新動向を踏まえた網羅的な脅威に対するリスクを特定できます。

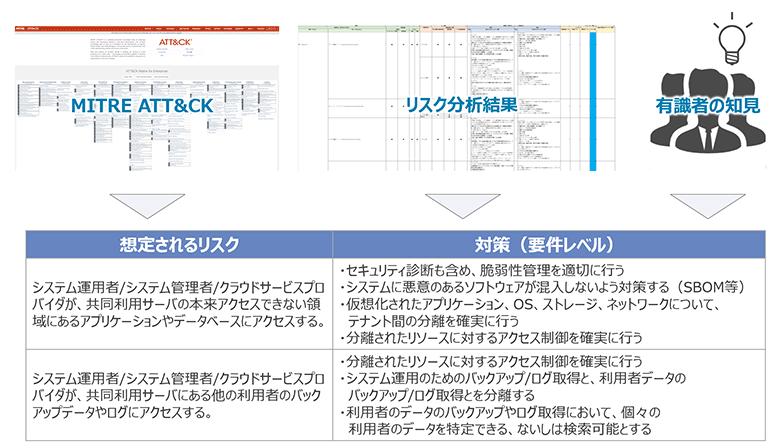

図3:MITRE ATT&CKを用いた詳細リスク分析手法

3.活用事例

ここからは上記手法の活用事例を紹介します。

とある官公庁のお客さま向けに、システムのセキュリティ要件に対するリスク分析を支援しました。お客さまは、セキュリティ要件が網羅的に整理できているのか、今後具体的にどのような対策を設計すればよいか分からないという課題を持っていました。

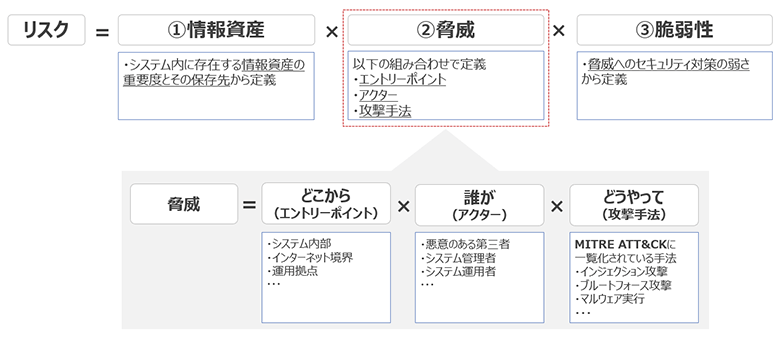

お客さまの課題を踏まえ、脅威ベースで網羅的にセキュリティ要件が整理できているのか確認できるMITRE ATT&CKを活用した詳細リスク分析を提案。併せて、脅威を「エントリーポイント」「アクター」「攻撃手法」の掛け合わせとして一覧化することとしました。MITRE ATT&CKより抽出した要素とお客さまシステム固有の要素の関係性を明確にし、脅威の抜け漏れのチェックを容易にするためです。脅威を構成する各要素はそれぞれ以下を示しています。

- エントリーポイント:どこから攻撃が起きるのか

- アクター:誰が攻撃を行うのか

- 攻撃手法:どうやって攻撃を行うのか

図4:実際に使用した詳細リスク分析手法

一方、MITRE ATT&CKの一部攻撃手法には軽減策が明記されていないという分析手法自体の課題もありました。情報システムの特性によって攻撃への対策方法が異なるためです。例えば、「暗号の弱体化(Weaken Encryption)」は情報システムの暗号化機能を侵害する攻撃と定義されています。暗号アルゴリズムや暗号鍵の管理方法は、複数ある手法からシステム毎に最適な手法を採用していると想定されるため、ひとつの対策が必ずしも有効とは限りません。本課題に該当する脅威については、セキュリティ有識者の知見によって非形式的にリスクを評価しました。

MITRE ATT&CKを活用した詳細リスク分析を実施した結果、脅威に対する検討にかかる工数を抑えながら、網羅性を担保したセキュリティ要件定義を実施できました。お客さまの課題を解決できたことに加え、お客さまシステム固有の要素に対するセキュリティ要件が十分であることを説明可能にできました。

図5:想定リスクと対策の導出イメージ

4.まとめ

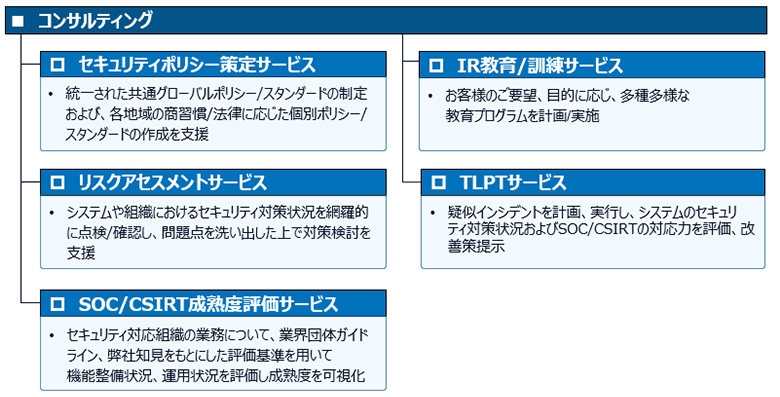

本記事では、MITRE ATT&CKをセキュリティリスク分析における脅威情報として活用する方法を紹介しました。お客さまのご要望に沿ったセキュリティコンサルティングにより、セキュリティ課題の抽出や対策実施を支援します。NTT DATAでは、お客さまの高度なセキュリティ環境の実現に向けてUnified MDRサービス(※4)を提供しています。セキュリティリスクアセスメントに限らず、幅広いコンサルティングを提供可能です。お困りの際はぜひご相談ください。

図6:Unified MDRサービスにて提供可能なコンサルティングメニュー

NTTDATAのセキュリティコンサルティングに関するお問い合わせはこちら

株式会社NTTデータグループ

技術革新統括本部

サイバーセキュリティ担当

E-mail:security-contact@kits.nttdata.co.jp

あわせて読みたい: