1.はじめに CTEMが注目される背景

CTEMというキーワードをご存知でしょうか?CTEM(Continuous Threat Exposure Management、継続的脅威エクスポージャー管理)とは一言で言えば「企業におけるサイバーセキュリティ上の脅威を継続的に可視化し、真に危険なリスクに優先的に対処していくためのフレームワーク」です。企業がサイバーセキュリティ領域における戦略に取り入れるべき重要なキーワードです。

CTEMとよく比較される近しい概念として脆弱(ぜいじゃく)性管理があります。これまでは、企業で利用されている端末やサーバー、ネットワーク機器などを対象に定期的なスキャンを実施し、CVSSなどの評価指標に基づいてパッチを適用することで脆弱性に対応し、セキュリティリスクを低減することが重視されてきました。現在も脆弱性管理は揺るぎない重要なセキュリティ対策手法であり、すべての企業において欠かすことのできない取り組みです。

では、なぜ脆弱性管理ではなくCTEMが注目されているのでしょうか。その背景には、主に以下3つの要因があると考えられます。

- 1.脆弱性だけではない構成ミス・人的ミスの脅威の増加

近年、パブリッククラウドやSaaS、OSSの業務活用が一般化する中で、脆弱性管理では検知しきれない構成ミスや権限設定の不備といった脅威が急増しています。実際に、これらの構成ミス・人的ミスを原因とするセキュリティインシデントの事例も増加しており、脆弱性のみを対象とした検知・対応では不十分な状況となっています。 - 2.クラウド/SaaS導入やAI活用に伴う脅威の量的拡大

クラウドやSaaS、OSSの活用により、攻撃対象となる領域は多様化・拡大しています。これに伴い、自社で管理するITシステムにおける脆弱性や構成ミスの数も膨大になりつつあります。さらに、AIの急速な普及により、攻撃者から見た攻撃面(アタックサーフェイス)や企業が守るべき情報資産は増加の一途をたどっています。脆弱性スキャン製品や構成管理製品を導入していても、アラートが多すぎて迅速な対応が困難になっているケースも少なくありません。 - 3.セキュリティリスクからビジネスリスクへの視点の転換

セキュリティインシデントが企業のビジネスを停止させる可能性があることから、セキュリティをIT課題ではなく経営課題として捉える企業が増えています。こうした背景のもと、セキュリティを経営課題と捉えプロアクティブに対応していくために、現場でもビジネス影響を意識したセキュリティ運用への転換が求められているのではないでしょうか。つまり、「脆弱性がある」「構成ミスがある」といった事実だけでなく、「それらによって自社の情報資産がどのような脅威にさらされているか」を日々管理し、対応を進める必要性が高まっていると考えられます。

CTEMはこうした背景を踏まえて注目を集めています。CTEMが「エクスポージャー」という言葉を用いていることからも分かるように、CTEMにおいて重要なのは「自社の情報資産がどのような脅威にさらされているか」という視点です。脆弱性だけでなく、すべての攻撃面(アタックサーフェイス)を対象とした脅威への取り組みが求められており、その取り組みは、真に自社にとって脅威となるものに対応するための、現実的かつ実行可能なものである必要があります。

2.CTEMの基本概念 5つのステップ

前章で述べたように、CTEMとは「企業におけるサイバーセキュリティ上の脅威を継続的に可視化し、真に危険なリスクを優先的に対処していくためのフレームワーク」です。

CTEMについて、Gartner社リサーチには以下のように記載されています。(※1)

効果的なプログラムを構築して脆弱性を発見・分類・管理する取り組みにおいて、セキュリティオペレーションのリーダーは、ベンダーが提示するプラットフォームの物語にとらわれないようにすべきです。

フォーカスすべきなのは、CTEMプログラムの5つのフェーズ(scoping, discovery, prioritization, validation and mobilization)のすべてに取り組むことです。

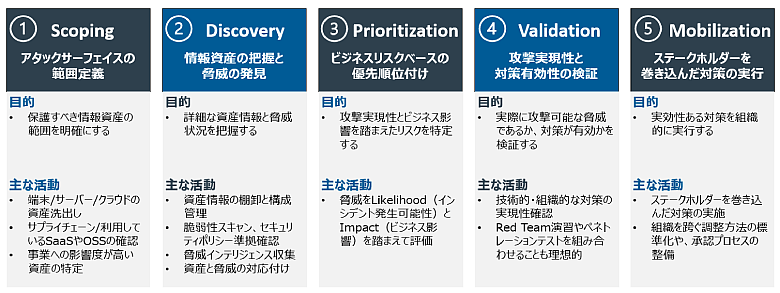

5つのフェーズを実装する際の参考となるよう、当社での理解・解釈をもとに、各フェーズの概要・目的・主な活動例を図に整理しています。まずはScopingフェーズの中で、アタックサーフェイスの範囲を定義します。その後、Discoveryフェーズにおいて情報資産の詳細把握と脅威特定をおこない、Prioritizationフェーズにおいてビジネスリスクをベースにした優先順位を付けます。Validationフェーズでは攻撃の実現性と対策の有効性を検証し、最終的にはMobilizationフェーズでステークホルダーを巻き込み対策を実行します。

図:CTEMの5ステップと活動例

Gartner®, Use Continuous Threat Exposure Management to Reduce Cyberattacks, Jonathan Nunez et al., 16 July 2025

GARTNER is a trademark of Gartner, Inc. and its affiliates.

3.NTTデータが考えるCTEMの現場業務への落とし込み方

CTEMは、ゼロトラストセキュリティやサイバーレジリエンスというキーワードと同様に、あくまでフレームワークであり、技術的に特定のツールや機能を導入することで実装できるものではありません。では、CTEMの考え方を取り入れたフレームワークを実装するには、どうすれば良いのでしょうか。

結論として、従来の取り組みを一から置き換えるのではなく、既存の取り組みにおける視点やプロセスをアップグレードしていくことが重要だと考えます。本章では、CTEMに関連する取り組みを例に挙げながら、どのような観点でCTEMフレームワークへの対応を検討するべきか整理します。

- 脆弱性管理

基本的な脆弱性管理として、端末やネットワーク機器を対象に定期的なスキャンを実施し、CVSSスコアの高い脆弱性から対応を進めるという取り組みが一般的です。CTEMの観点では、CVSSといった一般的な指標に加え、Likelihood(インシデント発生可能性)やImpact(ビジネス影響)、リスク許容度などの指標を組み合わせて優先度を判断し、かつ、事業にクリティカルな資産から対応を進めることが望まれます。

また、脆弱性だけではなく、端末上のプロセスを監視するEDR(Endpoint Detection and Response)やクラウド環境の構成ミスを検出するCSPM(Cloud Security Posture Management)、インターネットアクセス/ネットワークアクセスを監視するSSE(Secure Service Edge)などのセキュリティ製品と統合的に管理し、脅威検知およびリスク特定だけでなく修正対応の自動化を実装することが理想です。 - アセット管理

多くの企業では、オンプレミスサーバーやPC端末などの備品管理は徹底されているかと思います。CTEMの観点で取り組みを高度化するには、攻撃者視点を意識したEASM(External Attack Surface Management)のプロセスやツールの導入が有効です。最終的には、企業の制御が及びにくいSaaSやサードパーティ資産もスコープに含めて管理することが理想的です。

ただし、この領域は脆弱性管理などの脅威特定・対応をおこなう取り組みと連携したプロセスの実装が重要であるため、アセット管理のみのスコープを広げるのではなく、連動する取り組みと同期をとって段階的にスコープを広げていくことが推奨されます。 - Red Team演習/ペネトレーションテスト

ペネトレーションテストを年1回程度実施しているものの、CTEMの観点が十分に取り入れられていない企業も多いのではないでしょうか。CTEMフレームワークにおいてRed Team演習やペネトレーションテストを実施する目的は、インシデントを防げるかどうかの確認だけでなく、組織として対応に必要なプロセスや手順が有効かどうかを検証することにもあります。

また、PTaaS(Penetration as a Service)や、自動化された手法の活用も効果的です。 - GRC(Governance, Risk and Compliance)

クレジットカード情報の漏洩防止を目的とした国際的なセキュリティ基準であるPCI DSS(Payment Card Industry Data Security Standard)や、EU域内の個人データ保護に関する法規制であるGDPR(General Data Protection Regulation)等、遵守すべきコンプライアンスへの対応は基本的な取り組みです。その上でセキュリティという技術的視点だけではなく、他部門を巻き込んだ統合的なビジネスリスク管理への変遷を進めることがCTEM対応への第一歩となります。そのような統合的なビジネスリスク管理に対して、GRCツールを導入して可視化することや、ビジネスリスクを経営層に報告・承認を得るためのワークフローを確立することが理想です。

4.おわりに

本記事では、CTEMが注目される背景と、現場業務への落とし込みに向けた検討ポイントをご紹介しました。

NTTデータでは、脆弱性スキャン製品やEDR、SSEなどと連携し、統合的な脅威管理・対応を実現する「脆弱性管理as a Service」や、サイバーセキュリティ人材不足に対応する「Penetration as a Service」を2025年にリリースしています。(※2)これらのサービスではAgentic AIを活用し、自動化を加速させており、特に海外のお客さまに展開しています。

また、GRCサービスの一環として、戦略立案コンサルティングやGRCツール導入支援も提供しています。(※3)

今後も、セキュリティ市場のトレンドを的確に捉え、現実的かつ成熟度の高いサービスをお客さまに提供できるよう努めてまいります。

https://services.global.ntt/en-us/services-and-products/cybersecurity/enterprise-cyber-resilience

https://services.global.ntt/en-us/services-and-products/cybersecurity/risk-management-and-compliance

From point-in-time to all the time: Why security testing needs to evolveについてはこちら:

https://services.global.ntt/en-us/insights/blog/from-point-in-time-to-all-the-time-why-security-testing-needs-to-evolve

Cybersecurityについてはこちら:

https://www.nttdata.com/global/en/services/cybersecurity

あわせて読みたい: