- 目次

1.各国サイバーセキュリティ規制の位置づけ

各国でサイバーセキュリティ規制の強化が進む中、「各国の規制にどう対応すべきか」という問いに直面している企業は多いのではないでしょうか。規制を個別に追いかけるだけでは、こうした判断は次第に難しくなります。

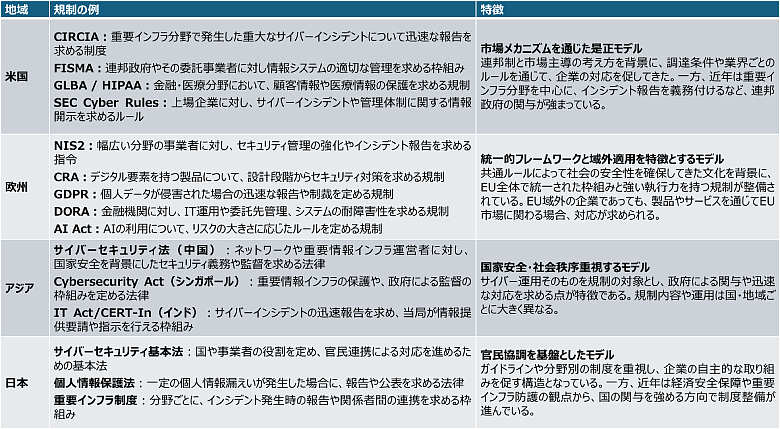

各国の規制は、国や地域ごとに異なる文化を反映して設計されています。背景を理解することで、本社は「何を全社共通の前提とし、どこを現地判断に委ねるべきか」という判断軸を持つことができます。以下に、主要地域における代表的な規制と特徴を整理します。

表1:地域ごとの主要な規制の例と特徴

各国・各地域のサイバーセキュリティ規制は、それぞれの統治構造や文化的背景を反映して設計されるため、表1のような違いは今後も並存すると考えられます。企業にとって重要なのは、特定の規制に個別対応することではなく、異なる規制思想を前提にインシデントを未然に防ぎ、万が一発生した場合に迅速に対応できる能力を備えることです。セキュリティ対応は、もはやコストではなく、市場に参加し続けるための条件になりつつあります。

2.共通するポイント:執行力のあるサイバーインシデント報告制度

各国のサイバーセキュリティ規制に共通するのは、サイバーリスクを企業固有の問題ではなく、社会的リスクとして扱い始めた点にあります。サイバーインシデントは、一企業の業務停止にとどまらず、重要インフラの機能不全やサプライチェーン全体への波及など、社会全体に影響を及ぼし得るものとして認識されるようになっています。

このような認識の変化を背景に、社会全体で状況を把握し、被害拡大を防ぐためには、企業からの情報提供が不可欠となりました。その結果として、近年のサイバーセキュリティ規制に共通して見られる特徴の一つが、国家当局へのインシデント報告義務と罰則の明確化です。報告のタイミングや内容が具体的に定められ、履行しない場合の制裁も明示されるなど、制度としての執行力が強化されています。

ただし、各国規制が求めている本質は、インシデントを迅速に把握し、その影響範囲を評価したうえで、説明可能な形で当局に報告できる体制と能力を、企業が常時備えていることです。規制を通して企業のインシデント対応能力が評価されるため、企業は継続的に規制に対応するための組織的な仕組みを備えることが求められています。

3.日系グローバル企業が直面しうる課題・リスク

各国規制が求める要求を満たすことは、日本に本社を持ちながらグローバルに事業を展開する日系グローバル企業にとって、容易ではありません。まず大きな課題となるのが、初期報告と時差の問題です。例えばNIS2(※1)では、インシデント発生から24時間以内の初期報告が義務付けられています。欧米で発生したインシデントを日本本社が把握できるのは日本時間の深夜帯になることも多く、本社承認を前提とした従来の報告プロセスでは、物理的に初報期限を満たせないリスクがあります。

次に、グローバル方針と現地法要求の不整合が挙げられます。グローバルで統一されたセキュリティポリシーやインシデント対応手順が、現地規制の報告要件や判断基準と一致せず、現地拠点が本社ルールと法令遵守の間で板挟みになるケースも見られます。

さらに、経営層の責任の明確化も重要な論点です。報告の要否やタイミングは、技術的判断にとどまらず、法的・経営的判断を伴います。誰がどの段階で意思決定を行うのかが明確でない場合、判断が遅れ、結果としてコンプライアンス違反となる可能性があります。

欧州連合によるサイバーセキュリティに関する指令(Network and Information Systems Directive)の改訂版。重要インフラ事業者に加え、幅広い事業者を対象に、セキュリティ対策の強化やインシデント発生時の迅速報告を義務付けている。

4.問い:規制対応を「継続的に運用できる仕組み」として捉え直す

規制の分岐や強化が今後も続く前提に立つと、対応を一過性・個別の規制対応として捉えることには限界があります。重要なのは、グローバルで継続的に運用できる仕組みとしてセキュリティを設計することです。ここでは、日系グローバル企業や海外との取引を持つ企業が、一度立ち止まって確認しておきたい観点を整理します。

(1)自社事業が影響を受ける国・規制を把握できていますか?

自社の事業内容や提供している製品・サービスが影響を受ける国や規制を把握できていますか?現時点で対象外であっても、事業拡大や取引関係の変化により、将来的に影響を受ける可能性は否定できません。

(2)サプライチェーンを通じた間接的な影響を把握できていますか?

近年の規制では、サプライチェーン全体での安全性確保が重視されています。自社が規制の直接的な対象でなくとも、取引先から、セキュリティ対応状況の説明や証跡の提出を求められるケースは増えています。こうした要請に対し、つど場当たり的に対応するのではなく、継続的に説明責任を果たせる仕組みを整える必要があります。

(3)インシデント報告体制は現実的に機能していますか?

インシデント発生時の初動判断や当局への報告要否の判断を行う組織・役割が定義されているでしょうか?24時間以内の初報といった要件に対し、本社承認を前提とした従来の体制は現実的でしょうか?実際の運用に耐え得る報告体制が設計されているかを見直す必要があります。

(4)インシデントの兆候をグローバルで把握・共有できていますか?

各地域で発生するインシデントや兆候を、グローバル全体で把握し、共有できる基盤が整備されていますか?時差や言語、組織の違いを越えて、インシデントの状況や影響を共通認識として整理し、必要な関係者に迅速に共有できなければ、判断や報告は後手に回ります。グローバルSOCは、単なる監視の仕組みではなく、迅速な判断と報告を支えるための情報基盤として位置づけることが重要です。

5.まとめ

本記事では、各国サイバーセキュリティ規制の背景や構造的な違いを整理したうえで、共通して求められている本質的なポイントを確認してきました。日系グローバル企業にとっては、規制の違いが今後も並存し続けることを前提に、個別対応ではなく、変化に耐え得る仕組みを長期的視点で構築していくことが重要です。

NTTデータでは、グローバルで継続的に運用可能なセキュリティ体制の構築を支援しています。各国規制や事業内容を踏まえ、インシデント対応の体制やグローバルSOCの構築を通じて、企業が求められる能力を段階的に整備できるよう伴走しています。(※2)(※3)(※4)

https://services.global.ntt/en-us/services-and-products/cybersecurity/risk-management-and-compliance

NTTDATAのサイバーセキュリティサービスについてはこちら:

https://www.nttdata.com/jp/ja/services/security/

UnifiedMDR® for Cyber Resilienceサービスについてはこちら:

https://www.nttdata.com/jp/ja/lineup/unifiedmdr/

あわせて読みたい: