米国NISTによる耐量子計算機暗号標準化動向

量子コンピュータが実用化されると、私たちの社会や生活に更なる利便性がもたらされると期待されています。

一方で、金融分野を中心としてすでに社会全体に広く定着している「暗号技術」に対しては、量子コンピュータにより暗号が解読されてしまうのではないかという心配もされています。攻撃者が今のうちに暗号メッセージを長期間かけて収集しておき、量子コンピュータの性能が向上した将来に解読を試みる攻撃はStore now, decrypt later攻撃(※1)と呼ばれ、脅威と捉えられ始めています。

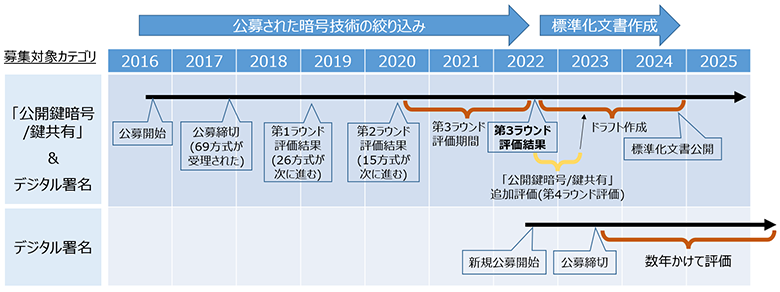

このような背景から、米国NIST(国立標準技術研究所)は、2030年頃までに暗号鍵長2,048ビットのRSA暗号を解読可能な量子コンピュータが実現し得ることを想定し、量子コンピュータでも解読が困難な耐量子計算機暗号(Post-Quantum Cryptography; PQC)の標準化(※2~6)を進めています。(図1参照)

図1:米国NIST 耐量子計算機暗号標準化スケジュール

PQC標準化は、「公開鍵暗号/鍵共有」および「デジタル署名」のカテゴリーごとにそれぞれ公募から始まり、3~4段階のスクリーニング評価を経て徐々に方式を絞り込み、最終的に一つの方式ではなく複数の方式を選出する方針により行われています。

2017年12月に69方式が受理され、2019年1月の第1ラウンド評価結果で26方式が第2ラウンド評価に進み、2020年7月の第2ラウンド評価結果で15方式が第3ラウンド評価に進みました。そして2022年7月5日、第3ラウンド評価の結果が発表され、「公開鍵暗号/鍵共有」のカテゴリーの1方式およびデジタル署名のカテゴリーの3方式の計4方式が標準に選定されました。同時に、「公開鍵暗号/鍵共有」の標準化見送りとなった4方式に対し、第4ラウンド評価が追加的に行われることが示され、それら4方式のうち少なくとも1方式は標準に追加される方針であることが示されました。(表参照)

表:米国NIST 耐量子計算機暗号標準化 第3ラウンド評価結果

今後、2024年までに標準技術文書の作成および第4ラウンド評価が並行して行われる予定となっています。さらに、NISTはデジタル署名方式の多様性確保を追い求め、2022年の夏に、デジタル署名のカテゴリーにおいて新規に公募を行う計画も発表しました。この公募締切は2023年とされており、これまでの選定プロセスと同様、数年をかけて評価を行う方針が示されています。

「Capture now, decrypt later攻撃」や「Harvest now, decrypt later攻撃」とも呼ばれます。

https://csrc.nist.gov/Projects/Post-Quantum-Cryptography/Workshops-and-Timeline

https://csrc.nist.gov/projects/post-quantum-cryptography/selected-algorithms-2022

https://csrc.nist.gov/projects/post-quantum-cryptography/round-4-submissions

暗号の俊敏性(crypto-agility)

NISTは、既存のITシステムにおける暗号方式からPQCへの移行を計画する際に重要となる考え方として、クリプトアジリティ(crypto-agility)(※7、8)を示しています。クリプトアジリティとは、「暗号の俊敏性」と言い換えられる概念です。これは、あるシステムにおいて使用する従来の暗号方式から、システムインフラやプロセスに大きな変更を加えることなく、いかに容易に代替の暗号方式に置き換えることができるかどうかという性質を意味します。

クリプトアジリティを高める方法の例を以下に挙げます。

- ITシステムにおける全ての暗号化処理部や証明書を特定し、使用されている暗号アルゴリズムを可視化すること

- ITシステムにおける暗号化処理部をモジュール化し、任意のタイミングでアップデート可能にすること

- 組織のアプリケーション開発プロセスにおける暗号アルゴリズムの採用ポリシーを明確化すること

クリプトアジリティを高めることで、将来的に量子コンピュータの性能が大幅に向上し、従来の暗号アルゴリズムの危殆化(※9)が訪れたとしても、PQCへの移行がよりスムーズに実現できるでしょう。

更改のサイクルが長期間に渡る大規模なITシステムにおいては、将来を見据えた段階的なクリプトアジリティの向上を検討すべきだと言えます。

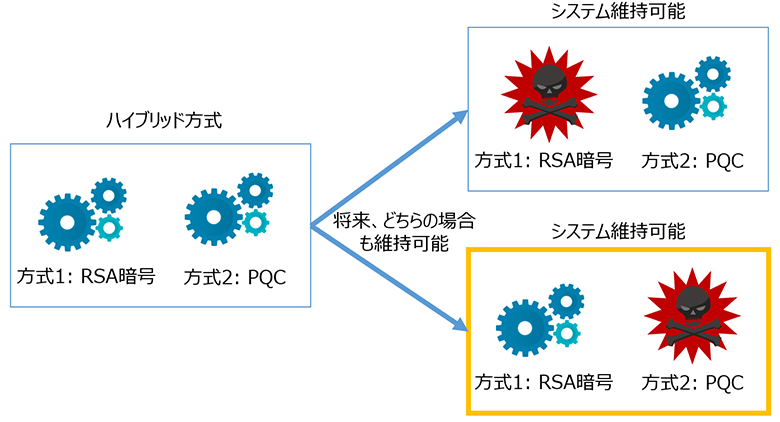

現在、インターネット上のデファクト標準RFCシリーズを規定しているIETFでは、インターネット上の暗号通信の規格であるTLS1.3に対し、ハイブリッド方式(※10)という拡張が提案されています。このハイブリッド方式は、正にクリプトアジリティを実現する手法の一つと言えます。システムが既存の暗号方式とPQCの暗号方式の両方を備え、どちらか一方の方式が危殆化により使用不可な状態になっても、安全なもう片方の方式のみでシステムを維持できるようにする概念です。

暗号アルゴリズムの危殆化とは、コンピュータの性能向上による暗号解析能力の向上や、効率的な解析手法の考案により暗号の安全性が低下してしまうことを指します。

https://datatracker.ietf.org/doc/html/draft-ietf-tls-hybrid-design

移行時の留意点

今回標準に選定された暗号技術、および今後標準に追加され得る暗号技術の特性を考慮すると、以下の可能性に注意して移行計画を立てる必要があります。

- 1.鍵データ・暗号化データ・署名データのサイズが大きくなる可能性

- 2.暗号処理速度が遅くなる可能性

- 3.将来、新しい暗号に未知の攻撃が発見される可能性

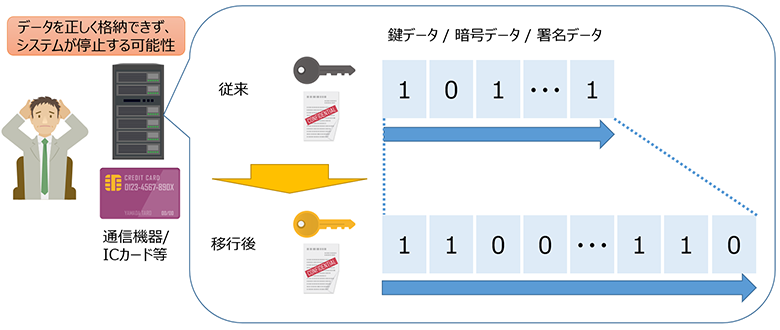

1点目は、暗号処理を呼び出す側のプログラムが注意すべきものになります。従来の暗号方式のデータサイズ(例えば、RSA暗号の鍵長2048ビット分)しか記憶領域のスペースを確保していない場合、システムが異常終了してしまう可能性があります。(図2参照)

対策として、まず暗号処理中の鍵データ・暗号化データ・署名データを格納するために割いているメモリサイズを確認します。そして、移行後の暗号方式がそれらのサイズを超える可能性がある場合、格納するために割くサイズを大きくし、データが収まるようにプログラムを修正する必要があります。

同様の考え方により、各種インタフェース、データフォーマット、プロトコル、外部記憶装置(例えばICカード)内の関連データサイズも確認し、必要に応じて修正します。再試験も当然必要となります。

図2:鍵データ・暗号化データ・署名データのサイズが大きくなる可能性

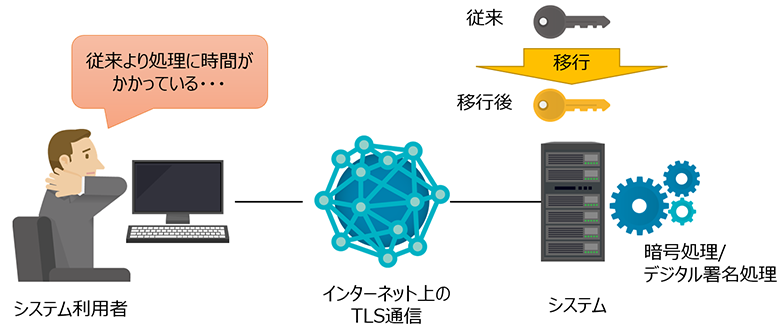

2点目は、暗号鍵を生成する速度や、暗号化・復号の処理速度が従来よりも遅くなる可能性があることを意味します。(図3参照)

この影響として、システム利用者が感じる待ち時間が増大し、利便性が低下する可能性があります。よって、移行後の性能見積もりおよび再試験を行う必要があります。

図3:暗号処理速度が遅くなる可能性

3点目は、新しい暗号方式への未知の攻撃が見つかる可能性です。PQCはNISTにより十二分にその安全性を評価されているとは言え、従来のコンピュータですら解読できてしまう攻撃が、その暗号方式にのみブレイクスルーとして発見される可能性も否定できません。上記ハイブリッド方式は正にこの問題の対策として提案されています。(図4参照)

図4:将来、新しい暗号方式に未知の攻撃が発見される可能性

また、これらの留意点をいつのシステム更改までに対応しておけばよいかを検討する必要があります。利用環境によっては、PQCへ完全に移行するのではなく、PQCと現在主流の暗号技術との併用(例えば上記ハイブリッド方式)とするかの検討も必要となります(※11)。

今後に向けて

カナダのWarterloo大学、Amazon社等が中心となるOpen Quantum Safeプロジェクト(※12, 13)では、NISTのPQC標準化方式および候補方式のサンプル実装として、暗号ライブラリ「liboqs」を開発し公開しています。さらに、それらをOpenSSL等のよく知られた暗号ライブラリに組み込んだサンプルも開発し公開しています。また、それらを一定の条件下で測定した鍵サイズ、暗号化データサイズ、署名データサイズ、鍵生成速度、暗号化速度、復号速度の数値データを公開しています。

そろそろ移行計画を検討するのに必要な情報がそろい始めてきました。

NTTデータでは引き続き最新動向をキャッチアップし、ノウハウを蓄積・公開していきます。皆様のビジネスの検討の一助になれば幸いです。

NTTデータの量子コンピュータ・イジングマシンの取り組み詳細はこちら:

https://www.nttdata.com/jp/ja/services/quantum/

あわせて読みたい: